Neste Artigo

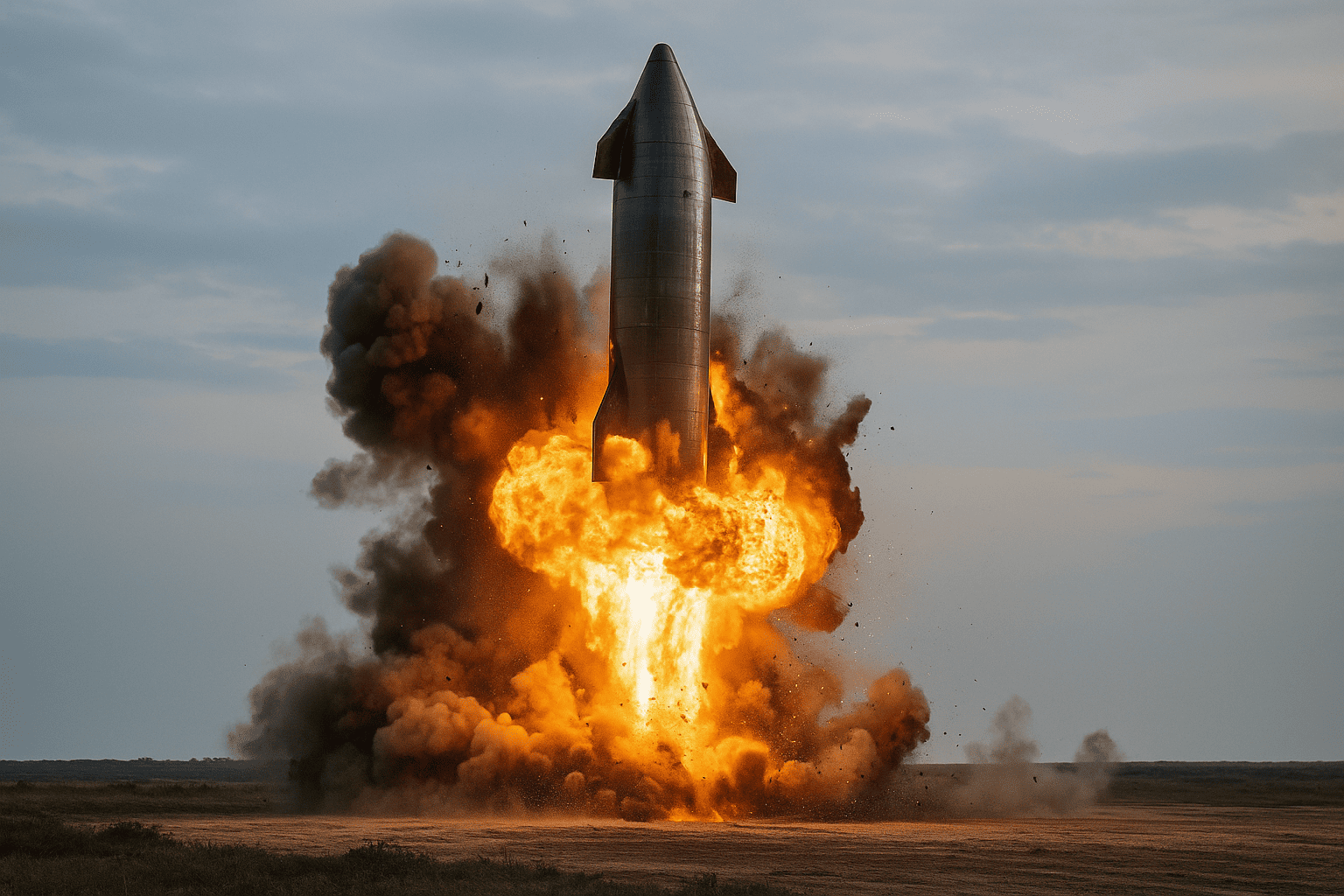

Em tempos onde a guerra cibernética se tornou uma realidade estratégica, uma dúvida cada vez mais presente em fóruns de segurança e tecnologia é: será que é possível hackear uma aeronave militar de ponta, como o B-2 Spirit?

Essa aeronave, conhecida por sua capacidade de escapar de radares e penetrar territórios inimigos com precisão cirúrgica, representa o ápice da engenharia militar stealth dos EUA. Mas com o avanço dos ataques cibernéticos sofisticados inclusive de Estados-nação como China, Rússia e Irã surge a questão: o B-2 está blindado também no ciberespaço? Para responder, vamos explorar a fundo sua arquitetura tecnológica, os protocolos de comunicação usados, os vetores teóricos de ataque, e como funciona a segurança digital desse ícone da aviação militar moderna.

Histórico: O que é o B-2 Spirit?

O B-2 Spirit é um bombardeiro estratégico furtivo (stealth) desenvolvido pela Northrop Grumman nos anos 1980, em plena Guerra Fria, e introduzido oficialmente na Força Aérea dos EUA em 1997. Sua missão: entrar em espaços aéreos altamente defendidos, destruir alvos estratégicos, e sair sem ser detectado.

Características técnicas:

| Parâmetro | Detalhes |

|---|---|

| Tipo | Bombardeiro estratégico de longo alcance e baixa observação |

| Tripulação | 2 pilotos |

| Velocidade máxima | ~1.010 km/h (subsônico) |

| Alcance sem reabastecimento | ~11.000 km |

| Capacidade de armamento | Armas convencionais e nucleares (80 bombas convencionais ou 16 ogivas nucleares B61/B83) |

| Estreia operacional | Kosovo (1999), depois Afeganistão, Iraque e Líbia |

Sua silhueta em formato de asa voadora, sem superfícies verticais, reduz drasticamente a assinatura de radar. Mas o que nos interessa aqui é o que não se vê: os sistemas digitais e de comunicação embarcados.

Como o B-2 Spirit se conecta com o mundo?

Apesar de sua autonomia, o B-2 depende de comunicações seguras, em tempo real, com centros de comando, especialmente em missões com armas nucleares.

Arquitetura de comunicação do B-2

SATCOM (Satellite Communications)

Utiliza satélites militares como AEHF (Advanced Extremely High Frequency) e MILSTAR.

Suporta criptografia Type-1 da NSA (nível mais alto).

Permite enviar e receber ordens, atualizações de missão, mapas e comandos de lançamento.

Link-16 Tactical Data Link

Sistema de comunicação entre aeronaves, AWACS, bases e navios.

Fornece situação tática em tempo real via protocolo TDMA (Time Division Multiple Access).

Usa UHF com criptografia NSA.

HF/UHF/VHF com criptografia

Comunicação redundante para cenários onde satélite está indisponível.

Emprega criptografia e autenticação digital.

MIDS-JTRS e SADL

Para interoperabilidade com forças aliadas.

Permite troca de dados com caças F-16/F-22 e drones via sistemas seguros.

Autonomia tática embarcada

Mesmo sem comunicação externa, o B-2 pode continuar e executar sua missão de forma autônoma, pois os planos são carregados previamente em sistemas criptografados locais.

O que seria necessário para hackear um B-2?

É aqui que a ficção científica encontra a realidade técnica. Vamos dividir essa resposta por camadas:

Segurança de hardware e software

Os computadores de missão rodam sistemas operacionais militares próprios, baseados em firmware de tempo real (RTOS), sem conexão com internet.

O hardware possui circuitos criptográficos embutidos com controle de integridade, evitando alterações externas.

Toda comunicação é assinada e criptografada com algoritmos classificados.

Autenticação de dois ou três fatores, baseada em cartões criptográficos (como CAC) ou tokens OTP.

Possíveis vetores de ataque "teóricos"

| Vetor | Descrição | Viabilidade |

|---|---|---|

| Ataque via satélite | Interceptar, falsificar ou injetar pacotes via AEHF ou MILSTAR. Exigiria quebrar criptografia Type-1. | Quase impossível |

| Spoofing ou hijack | Fornecer dados falsos (GPS spoofing, comando falso). Múltiplas camadas de verificação impedem. | Altamente improvável |

| Ataque interno (insider) | Engenheiro malicioso inserir código malicioso em firmware ou dispositivo de manutenção (MAINT). | Teoricamente possível |

| Comprometimento do centro de comando | Enviar ordens falsas para o B-2 a partir da base terrestre. | Muito difícil, mas mais viável que atacar o avião diretamente |

Hackear o avião diretamente? Quase impossível.

O B-2 não está conectado à internet. Seus sistemas são isolados por hardware (air-gapped) e atualizados somente por interfaces físicas controladas e monitoradas. Isso impede:

Ataques remotos típicos (como RCE via HTTP, SMB, etc.)

Phishing digital tradicional

Exploração via Wi-Fi ou Bluetooth (não existem interfaces abertas embarcadas)

Além disso, qualquer tentativa de interferência via rádio ou GPS é detectada automaticamente por sistemas de defesa eletrônica.

Mas e se for um ataque de Estado-nação?

Até mesmo para China ou Rússia, o custo de hackear um B-2 seria astronômico:

Engenharia reversa dos sistemas (quase impossível sem acesso físico)

Quebra de criptografia AES-256 + algoritmos proprietários

Superar checagens de integridade e verificação redundante

Inserir software malicioso sem ser detectado nos testes de pré-voo

Além disso, os EUA atualizam constantemente o sistema operacional embarcado (OFP – Operational Flight Program), revalidando assinaturas e patches criptografados.

A superfície de ataque invisível

Embora o B-2 Spirit em si seja um sistema isolado (air-gapped) durante a maior parte do tempo de operação, nenhum sistema complexo está isolado para sempre. A superfície de ataque, portanto, não se limita ao avião voando, mas se estende a tudo o que toca esse avião:

Bases militares e centros de comando

Satélites de comunicação e sua infraestrutura em solo

Equipamentos de solo usados para manutenção e atualização

Cadeia de suprimentos do hardware embarcado

Pessoas envolvidas (engenheiros, técnicos, militares)

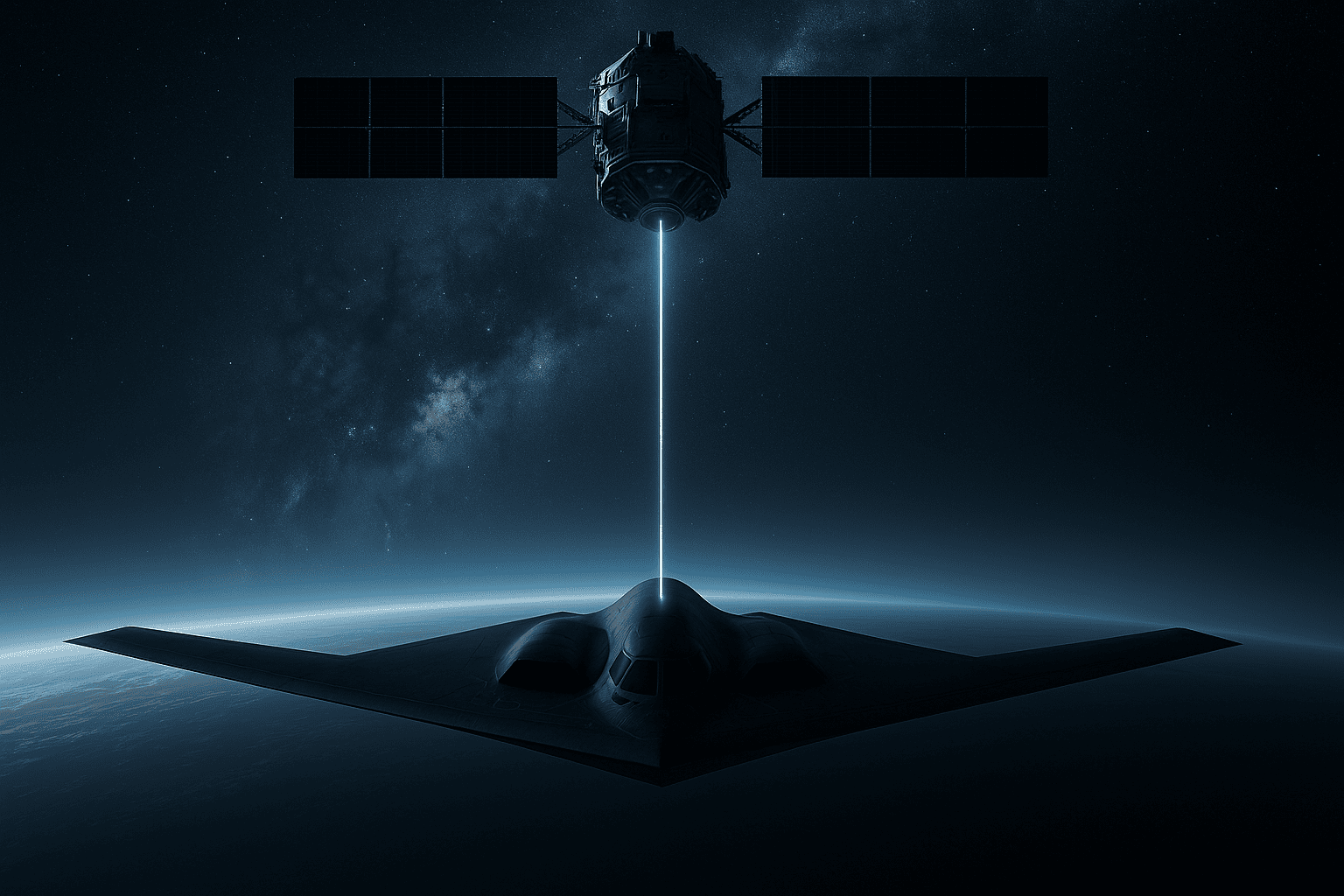

Comunicação via satélite /ponto sensível?

O B-2 Spirit depende de comunicação via satélite para receber atualizações de missão e transmitir status. Os principais sistemas usados incluem:

1. AEHF (Advanced Extremely High Frequency)

Protocolo militar com criptografia de nível NSA (Type-1).

Resistência a jamming, interferência e spoofing.

Permite comunicação entre B-2, submarinos, navios e centros de comando.

2. MILSTAR

Antecessor do AEHF.

Protocolo ainda usado em redundância.

Também criptografado e com foco em alta resiliência.

Teoricamente, seria possível:

Interceptar a comunicação via satélite (difícil, mas não impossível).

Realizar jamming da frequência (bloqueio parcial ou total).

Injetar comandos falsos (se o atacante puder quebrar a criptografia e falsificar assinaturas, o que é considerado inviável com a tecnologia atual).

Vetores de ataque reais e comprovados (fora do B-2)

Embora nunca tenha sido confirmado publicamente um ataque cibernético ao B-2, outras aeronaves e sistemas militares já foram comprometidos, revelando possíveis caminhos que seriam explorados:

1. Drone MQ-9 Reaper hackeado (Irã, 2011)

Um drone americano foi capturado em solo iraniano.

O Irã alega que utilizou spoofing de GPS para enganar o drone.

EUA afirmam que foi falha de navegação. A verdade permanece obscura.

2. Backdoor na cadeia de suprimentos de chips

Casos de espionagem com chips adulterados foram identificados em contratos militares dos EUA.

Um exemplo notório foi citado pela Bloomberg em 2018 (caso Supermicro), embora negado publicamente.

3. Ataques a satélites militares (China, 2007–presente)

Tentativas documentadas de espionagem e interferência de sinal.

Uso de lasers para “cegar” sensores de satélite ou sabotar comunicação.

egurança de sistemas embarcados: proteção no nível do silício

O B-2 Spirit conta com sistemas embarcados especializados (avionics) que são:

Desenvolvidos sob rigorosos padrões militares (MIL-STD-1553, MIL-STD-498)

Rigorosamente testados em ambientes simulados e reais

Verificados por múltiplos sistemas de checksums e assinaturas digitais

Medidas adotadas:

Trusted Platform Modules (TPM) embarcados em sistemas críticos

Hardware de verificação criptográfica de boot (Secure Boot)

Firewalls embarcados internos (para modularizar subsistemas)

Auditoria contínua de integridade de software

Possibilidades reais de ataque

1. Ataque via manutenção (ATA/MU)

Um vetor realista seria comprometer os equipamentos de solo usados para fazer upload de atualizações ou extração de logs.

Um laptop de manutenção comprometido poderia, teoricamente, ser usado para inserir firmware malicioso.

2. Ataque a redes de infraestrutura terrestre

Comprometer o sistema do comando central, como o Air Operations Center, que envia ordens criptografadas ao B-2.

Ataques a essa infraestrutura seriam muito mais viáveis do que ao próprio avião.

3. Engenharia social

Um vetor que sempre funciona é o humano.

Técnicos, engenheiros e militares podem ser manipulados, chantageados ou enganados para inserir manualmente código malicioso ou vazar dados confidenciais.

A nova geração e seus desafios: o B-21 Raider

Com o lançamento do B-21 Raider, espera-se um reforço ainda maior na segurança cibernética embarcada. Mas isso também significa:

Mais linhas de código = mais vulnerabilidades potenciais

Mais conectividade = mais superfície de ataque

Mais inteligência artificial = maior risco de falhas lógicas exploráveis

Como o B-21 provavelmente terá capacidades de missão em rede com drones (Loyal Wingman) e sistemas de IA de navegação e combate, o desafio passa a ser ainda mais delicado.

Conclusão da Parte 2

Embora o B-2 Spirit seja quase impenetrável enquanto voa, os vetores de ataque estão nas extremidades: nos satélites, nas bases, nos equipamentos de solo e, principalmente, nas pessoas.

Um atacante de elite, com apoio de um Estado-nação, precisaria comprometer vários pontos ao mesmo tempo para sequer tentar uma abordagem viável. Isso exige:

Anos de preparação

Exploração de falhas em múltiplos níveis

Uma cadeia coordenada de ataques físicos, cibernéticos e sociais

A guerra moderna é silenciosa e digital e mesmo os sistemas mais secretos, como o B-2, estão sujeitos a ameaças. A questão não é mais se é possível, mas o quão improvável e custoso seria.