Neste Artigo

As usinas nucleares são um dos pilares da infraestrutura crítica de qualquer país que dependa de energia nuclear. Por trás das torres de resfriamento, dos reatores de fissão e das blindagens de concreto, existe um ecossistema altamente técnico e automatizado de sistemas de controle digital. Entender como essas usinas funcionam do ponto de vista técnico é essencial para compreender o impacto devastador que uma vulnerabilidade de dia zero (zero-day) pode causar nesse tipo de ambiente.

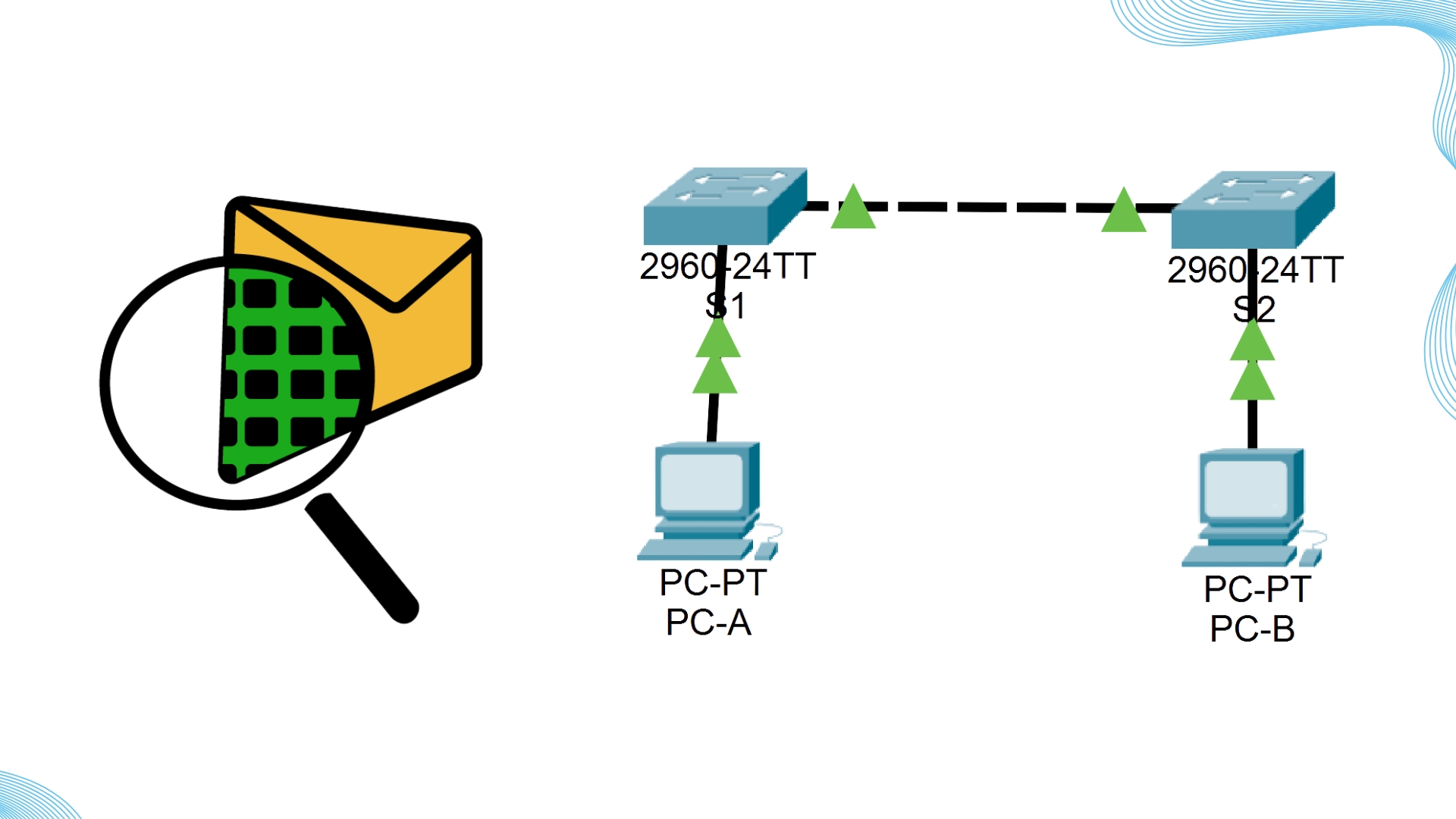

Arquitetura de Controle em Usinas Nucleares

O funcionamento interno de uma usina nuclear é dividido em camadas de sistemas interdependentes. A arquitetura típica inclui:

Camada Física: equipamentos como válvulas, sensores, atuadores, reatores e sistemas de resfriamento.

Camada de Controle: composta por PLCs (Controladores Lógicos Programáveis), RTUs (Unidades Terminais Remotas) e sistemas embarcados.

Camada de Supervisão: onde operam os sistemas SCADA (Supervisory Control and Data Acquisition), que monitoram e controlam todos os equipamentos.

Camada de Rede Corporativa: conecta o SCADA a sistemas administrativos, de monitoramento remoto e armazenamento de logs.

Essa estrutura forma um pipeline de dados entre sensores físicos, interpretadores digitais e sistemas de tomada de decisão automatizada ou manual.

Protocolos Utilizados nas Usinas Nucleares

As usinas nucleares não utilizam protocolos de rede tradicionais como HTTP ou FTP em sua infraestrutura de controle. Em vez disso, operam com protocolos industriais projetados para comunicação determinística, tolerância a falhas e operação em tempo real. Os mais comuns incluem:

Modbus (TCP e RTU): protocolo mestre-escravo amplamente usado para comunicação entre PLCs e sensores. Apesar de sua popularidade, o Modbus não oferece autenticação ou criptografia.

DNP3 (Distributed Network Protocol): amplamente utilizado na América do Norte. Foi projetado com maior robustez, mas ainda possui vulnerabilidades quando exposto diretamente.

IEC 60870-5-104: protocolo europeu que permite a comunicação entre sistemas de controle e dispositivos remotos. Semelhante ao DNP3.

OPC (OLE for Process Control): usado como middleware para integrar dados de sistemas SCADA com outros sistemas corporativos.

PROFIBUS / PROFINET: usados em automação de processos e comunicação entre sensores e atuadores.

EtherCAT e ControlNet: utilizados para sistemas que demandam alta velocidade e sincronização precisa.

Comparação com o Modelo OSI

| Camada OSI | Equivalência no Ambiente Nuclear |

|---|---|

| Aplicação (7) | Interface SCADA, HMI (Human Machine Interface), alarmes |

| Apresentação (6) | Conversão de dados industriais, protocolos OPC UA |

| Sessão (5) | Sessões persistentes em DNP3 ou IEC 104 |

| Transporte (4) | TCP/UDP, embora alguns protocolos usem canais diretos |

| Rede (3) | IP (em sistemas modernos) ou comunicação serial legacy |

| Enlace (2) | Ethernet industrial, PROFIBUS, Modbus RTU |

| Física (1) | Cabos blindados, fibra óptica, rádio, barramentos industriais |

Apesar da tendência de modernização das redes industriais, muitos sistemas ainda operam com protocolos legados que ignoram por completo os princípios de segurança da informação. Isso acontece porque as redes industriais foram projetadas para isolamento físico, e não para enfrentar ameaças cibernéticas modernas.

Conectividade Externa e Ameaças Satelitais

Algumas usinas nucleares modernas mantêm canais de comunicação redundantes com órgãos reguladores ou centrais de comando nacional. Isso pode incluir conexões via:

Fibra óptica dedicada com criptografia de nível militar.

Redes celulares com protocolos M2M (Machine-to-Machine).

Satélites geoestacionários para controle remoto ou monitoramento ambiental.

Esses canais, embora seguros por projeto, podem ser vulneráveis se houver falhas em gateways intermediários, proxies mal configurados ou interfaces expostas à internet pública, como já documentado em auditorias de segurança em sistemas ICS (Industrial Control Systems).

Segurança por Isolamento: Uma Visão Limitada

O princípio de "air gap" o isolamento físico entre redes industriais e a internet é amplamente adotado em usinas nucleares. No entanto, esse modelo de segurança está sendo progressivamente questionado, principalmente após casos como Stuxnet, onde vetores como pendrives infectados, atualizações de firmware ou credenciais comprometidas foram capazes de atravessar essa barreira imaginária.

Principais Vetores Técnicos de Ataque em Ambientes Nucleares

Os vetores de ataque explorados contra usinas nucleares geralmente envolvem uma combinação de vulnerabilidades técnicas e falhas humanas. Dentre os principais, destacam-se:

Exposição de Interfaces Remotas:

Sistemas SCADA ou HMI (Interface Homem-Máquina) mal configurados podem ser acessados remotamente através de portas abertas na internet. Ferramentas como Shodan ou Censys facilitam a localização desses sistemas.Ataques de Supply Chain:

Ao comprometer fornecedores de software ou hardware usados em centrais nucleares, atacantes inserem códigos maliciosos que serão executados posteriormente dentro da planta. Esse vetor foi explorado no ataque à SolarWinds, mas pode ser replicado para comprometer bibliotecas ou atualizações de firmware de PLCs industriais.Dispositivos USB Infectados:

Mesmo com air gap, operadores frequentemente utilizam pendrives para realizar atualizações de software ou transferir logs. Um malware bem posicionado nesse processo pode se infiltrar em camadas críticas da rede interna.Protocolos Inseguros:

Protocolos como Modbus, OPC Classic e DNP3 não foram originalmente projetados com autenticação ou criptografia. Eles são suscetíveis a ataques de replay, spoofing e injeção de comandos.Escalada de Privilégios:

Após obter acesso inicial, o invasor tenta se mover lateralmente dentro do ambiente de rede industrial para capturar credenciais privilegiadas, assumir o controle de sistemas críticos ou implantar payloads maliciosos.Engenharia Social e Phishing:

Mesmo em ambientes teoricamente isolados, e-mails corporativos de fornecedores ou terceirizados podem ser usados para induzir operadores ao erro, baixando arquivos contaminados ou clicando em links que instalam backdoors.

Exploração Técnica de Vulnerabilidades em Protocolos Industriais

Protocolos industriais frequentemente carecem de mecanismos de verificação de integridade e autenticidade. A seguir, apresento como vulnerabilidades técnicas podem ser exploradas em três protocolos comuns:

Modbus TCP/IP:

Um atacante pode enviar comandos de escrita diretamente a um PLC com instruções para alterar os valores dos registradores, desligar bombas, reverter válvulas ou desativar alarmes. Como o protocolo é em texto claro, ataques MITM (Man-in-the-Middle) são triviais com ferramentas como Wireshark ou Scapy.

DNP3:

Mesmo na versão segura, o DNP3 pode sofrer ataques se os dispositivos não validarem corretamente as assinaturas. Além disso, versões antigas expõem sistemas à interceptação de dados e comandos de controle manipulados remotamente.

OPC Classic:

Baseado em DCOM e RPC, o OPC Classic apresenta diversas falhas conhecidas de autenticação fraca e permissões mal configuradas. Ele também permite escalada de privilégios através do abuso do modelo COM.

Casos Históricos de Ataques Reais

Stuxnet (2009–2010):

Este é o ataque cibernético mais conhecido contra infraestrutura nuclear. O malware Stuxnet foi criado com o objetivo específico de sabotar as centrífugas de enriquecimento de urânio da instalação de Natanz, no Irã. Ele se infiltrou por meio de USB infectado, explorando diversas vulnerabilidades zero-day no Windows e se camuflando nos sistemas Siemens Step7. O malware alterava a rotação das centrífugas enquanto apresentava leituras normais aos operadores. Foi o primeiro caso público de malware projetado para causar destruição física.

Triton / TRISIS (2017):

Detectado em uma instalação industrial no Oriente Médio, o Triton foi um malware desenvolvido para comprometer controladores de segurança da Schneider Electric (sistema SIS – Safety Instrumented System). Ele tinha como objetivo desativar sistemas de proteção e permitir o colapso físico da planta, o que poderia causar explosões ou liberação de material radioativo.

BlackEnergy (2015):

Originalmente usado contra infraestrutura de energia na Ucrânia, o malware BlackEnergy foi adaptado para explorar vulnerabilidades em sistemas SCADA. Apesar de não ter sido aplicado em usinas nucleares diretamente, o vetor e o comportamento servem de modelo para ataques semelhantes em sistemas críticos.

A exploração de falhas zero-day em ambientes de missão crítica como usinas nucleares representa uma das maiores ameaças à estabilidade energética global. O dano causado por um único ataque bem-sucedido pode ultrapassar o impacto físico, afetando políticas internacionais, cadeias de suprimento, mercados financeiros e até relações diplomáticas.