Neste Artigo

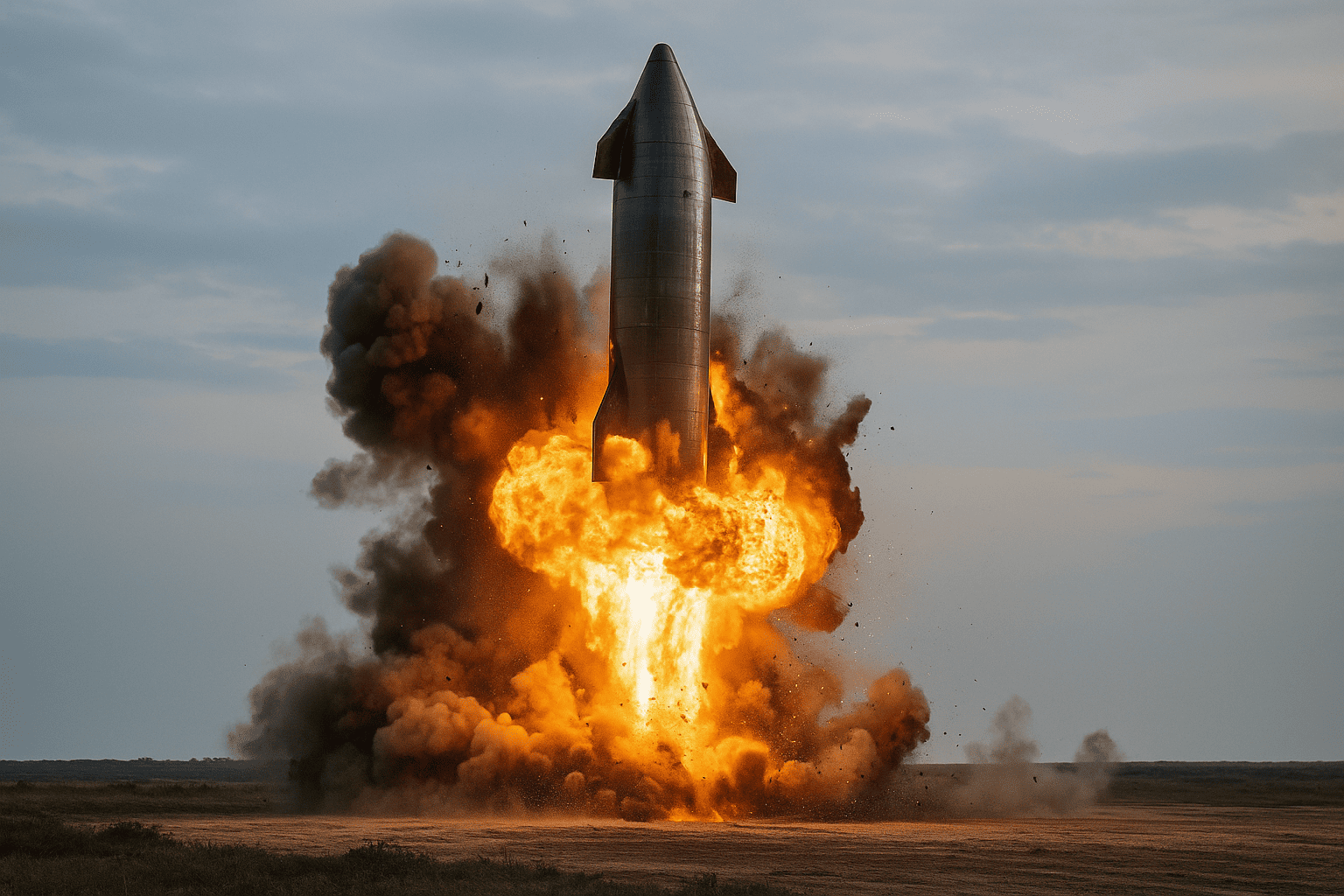

A SpaceX Starship é a nave projetada para redefinir o transporte espacial. Enquanto muitos se concentram em suas missões para a Lua ou Marte, poucos olham para um outro ponto crítico: a segurança cibernética de seus protótipos.

O Ship 36 é um dos mais recentes protótipos em testes, parte de um programa que busca tornar a Starship reutilizável, robusta e capaz de decolar e pousar verticalmente. Contudo, como qualquer sistema moderno complexo, ela é altamente dependente de software, comunicações remotas e firmware embarcado o que levanta uma pergunta inevitável: é possível hackear uma Starship?

O que é o Ship 36? Estrutura e Objetivo

O Ship 36 é uma unidade de testes da segunda fase da nave Starship, ou seja, a parte superior que será acoplada ao Super Heavy Booster.

Essa nave realiza testes de altitude, controle de descida e, futuramente, manobras orbitais e reentrada atmosférica.

Sua estrutura inclui:

Tanques de oxigênio líquido e metano líquido

Motores Raptor (full-flow staged combustion cycle)

Computadores de bordo redundantes

Sistema de navegação inercial

Flaps aerodinâmicos ativos

Essa nave é essencialmente um robô voador com centenas de sensores e uma pilha considerável de software embarcado, operando em tempo real, com tomada de decisão autônoma e links constantes com os engenheiros em terra.

Como a Starship se Comunica? Telemetria e Comando

Comunicação em Solo e em Voo

O Ship 36 e outros protótipos da Starship utilizam uma combinação de:

Banda S e banda Ku para comunicações de teste via antenas terrestres.

Links de Telemetria via Starlink, especialmente em voos de alta altitude ou orbitais.

Protocolos com redundância, encriptação e checksums para integridade de dados.

Durante o voo, a nave envia:

Dados de atitude e orientação

Temperatura e pressão de tanques

Telemetria dos motores

Estado dos sistemas elétricos

Vídeo em tempo real, quando disponível

A recepção de comandos é feita por uplinks criptografados, geralmente com uma janela de comando aberta apenas durante certas fases do voo, para evitar injeções não autorizadas.

Linguagem de Comando e Software

A Starship executa um firmware em tempo real (provavelmente uma distribuição RTOS ou até Linux com modificações embarcadas). Com base em análises anteriores da Crew Dragon, sabe-se que a SpaceX usa:

Linguagens C, C++ e Python para o software de controle.

APIs internas seguras e assíncronas para comunicação com subsistemas.

Firmware com bootloaders assinados digitalmente.

Camadas de abstração por sensores e atuadores, comunicando via CAN Bus, RS-422 ou protocolos customizados em Ethernet industrial.

É Possível Interceptar ou Hackear o Ship 36?

Tecnicamente, é extremamente difícil mas não impossível. O Ship 36 conta com:

Autenticação criptográfica forte entre a nave e o centro de controle.

Janelas de comando reduzidas — nem todo momento é possível enviar instruções.

Uso de modulações proprietárias, como QPSK adaptativa com salto de frequência (FHSS), para os uplinks.

Diversas técnicas contra interferência eletromagnética e spoofing.

Contudo, o elo mais fraco sempre será:

O terminal de comando em solo (vulnerável a malware ou espionagem)

A cadeia de suprimentos dos componentes eletrônicos (microcontroladores maliciosos, sabotagem industrial)

O firmware do sistema, se não auditado corretamente

Seria Possível Pegar o Ship 36 no Ar?

Interceptar um Starship em pleno voo é quase inviável fisicamente, mas em teoria, as tentativas de ataque podem ocorrer nas seguintes formas:

Spoofing ou jamming durante decolagem/descida com antenas direcionais de alta potência próximas à base.

Injeção de comandos em sistemas de solo vulneráveis, como torres de comando, terminais ou redes SCADA de lançamento.

Ataque ao firmware com um supply-chain attack, sabotando sensores críticos.

Ataques físicos no ar, como drones interferindo em radares ou sistemas ópticos, seriam altamente improváveis e exigiriam manobras muito próximas.

Vetores de Ataque e Análise Técnica

1. A infraestrutura de solo como vetor inicial

A primeira camada de risco cibernético começa em solo. Os sistemas que controlam, monitoram e atualizam o Ship 36 são operados por interfaces em centros de controle terrestre, onde são usados protocolos industriais e sistemas operacionais padrão, como distribuições Linux customizadas. Esses terminais de telemetria recebem e enviam comandos à Starship durante os testes e voos automatizados. Mesmo que não estejam diretamente conectados à Internet, eles dependem de redes internas que, eventualmente, se comunicam com o exterior para atualizações, registros ou upload de software.

Uma ameaça plausível é a exploração via spear phishing de operadores, USB infectados em ambientes isolados, ou ataques em cadeia contra fornecedores de software embarcado. Uma vez comprometido um terminal de comando, o atacante pode realizar movimentação lateral na rede, procurando credenciais, certificados de comunicação, ou até modificar binários responsáveis pelo envio de comandos criptografados à nave.

2. Ataques à cadeia de suprimentos embarcada

Outro vetor crítico envolve a cadeia de suprimentos da nave. O Ship 36 utiliza centenas de sensores com microcontroladores dedicados que executam firmwares proprietários gravados antes da integração. Um atacante com acesso à produção ou ao fornecedor poderia inserir um backdoor lógico, programado para ativar somente em determinada condição de voo ou após receber um estímulo específico, como um comando silencioso via RF.

Esse tipo de ataque é conhecido como sabotagem de hardware embarcado. Casos semelhantes já ocorreram em cenários militares reais, como nos chips suspeitos da Supermicro e no malware BadUSB. Um exemplo aplicado ao Ship 36 seria comprometer o firmware de um sensor IMU (Unidade de Medida Inercial), alterando a precisão da leitura em momentos críticos e prejudicando a navegação autônoma durante pousos controlados.

3. Starlink como canal de exploração

A Starship pode usar a própria rede Starlink como canal redundante para telemetria, principalmente fora da linha de visão terrestre. A Starlink opera com protocolos proprietários criptografados e certificados únicos por terminal, mas já houve provas de conceito que demonstraram falhas. Um dos mais relevantes foi apresentado pelo pesquisador Lennert Wouters em 2022, onde foi possível extrair firmware e chaves temporárias diretamente de um terminal com processador ARM.

Com acesso root ao sistema embarcado do terminal Starlink, um atacante poderia instalar sniffers de tráfego, tentar extrair dados de controle de voo ou até redirecionar comandos. A modificação do firmware do modem, se feita antes da integração à nave, criaria um canal oculto de comunicação para espionagem passiva.

4. Possibilidades de spoofing e jamming

A nave Ship 36 não depende diretamente de GPS para navegação. Em voos orbitais, usa sistemas inerciais de alta precisão (INS), com giroscópios laser e sensores de pressão calibrados. Porém, durante estágios iniciais ou testes de pouso, sistemas auxiliares baseados em GNSS podem ser ativados. Nesse momento, spoofing de GPS torna-se um vetor viável.

Spoofing consiste em emitir sinais GNSS falsificados, com potência suficiente para suprimir os sinais legítimos, enganando o sistema da nave quanto à sua posição real. Essa técnica já foi usada contra navios, drones e até aeronaves civis. Equipamentos como HackRF One ou simuladores GNSS industriais podem realizar esse tipo de ataque com precisão.

O jamming, por outro lado, consiste em gerar ruído nas bandas de rádio utilizadas pelos sistemas da nave, como UHF, S-band, ou bandas Ka e Ku no caso do Starlink. Um jammer suficientemente potente, instalado em drones ou veículos próximos à base de lançamento, poderia interromper comunicações, prejudicar sensores de aproximação ou mesmo corromper o envio de comandos críticos.

5. Ataques físicos e coleta de RF

Há ainda o risco de espionagem técnica com escutas de sinais eletromagnéticos e rádio frequência. Antenas direcionais, como parabólicas offset, podem ser usadas para captar sinais de telemetria transmitidos pelo Ship 36. Embora esses dados estejam criptografados, técnicas de traffic analysis e pattern matching permitem identificar padrões de comportamento da nave, horários de envio, tamanho de pacotes e até indícios de manobras.

Caso um atacante consiga coletar firmware embarcado (via engenharia reversa de componentes ou interceptação de atualizações OTA) e pareá-lo com os dados captados, seria possível criar simuladores da nave e realizar testes de fuzzing, buscando vulnerabilidades em emuladores.

Infiltração Corporativa e Engenharia Social

Imagine que, seis meses antes do lançamento do Ship 36, um grupo avançado de APT (Ameaça Persistente Avançada), com apoio estatal, começa a infiltrar-se no ecossistema da SpaceX. A primeira etapa envolve a engenharia social em recrutamentos de baixo nível: faxineiros, funcionários terceirizados de limpeza noturna e técnicos contratados por empresas parceiras são alvos fáceis.

Esses indivíduos são instruídos a coletar informações sobre dispositivos USB esquecidos, anotações de credenciais em post-its e capturas de tela acidentais. Ao longo de semanas, essas pequenas peças de informação são cruzadas para identificar funcionários com acesso privilegiado, como engenheiros de telemetria, pessoal da sala de controle e testadores de firmware.

Ataque de Phishing com Spoofing Avançado

Com base em dados internos coletados, o grupo executa uma campanha de spear phishing de altíssimo nível: e-mails idênticos aos enviados pelo RH da SpaceX e pela administração do Kennedy Space Center, com domínios cuidadosamente falsificados (@spacexhr.net, @nasa-adm.org) e registros SPF válidos para driblar filtros.

Um PDF supostamente contendo um novo protocolo de segurança obriga a habilitação de macros ou abertura via um “visualizador de autenticação”. Na verdade, trata-se de um loader que injeta um payload via Reflective DLL Injection no processo explorer.exe, completamente stealth. Esse malware intercepta conexões do SSH interno usado para gerenciar os terminais embarcados da Starship.

Ataque de Phishing com Spoofing Avançado

Com base em dados internos coletados, o grupo executa uma campanha de spear phishing de altíssimo nível: e-mails idênticos aos enviados pelo RH da SpaceX e pela administração do Kennedy Space Center, com domínios cuidadosamente falsificados (@spacexhr.net, @nasa-adm.org) e registros SPF válidos para driblar filtros.

Um PDF supostamente contendo um novo protocolo de segurança obriga a habilitação de macros ou abertura via um “visualizador de autenticação”. Na verdade, trata-se de um loader que injeta um payload via Reflective DLL Injection no processo explorer.exe, completamente stealth. Esse malware intercepta conexões do SSH interno usado para gerenciar os terminais embarcados da Starship.

Comprometimento da Cadeia de Suprimentos

Simultaneamente, o mesmo grupo compromete um dos fornecedores menores de sensores embarcados. Um lote de acelerômetros com firmware adulterado é enviado para o centro de montagem. Esses sensores, quando ativados, comportam-se normalmente — mas sob uma sequência específica de vibrações (como a gerada no momento da separação de estágios), eles desativam temporariamente a coleta de dados de atitude e jogam valores falsificados por 5 segundos.

Esse comportamento não afeta o funcionamento imediato da nave, mas faz com que as leituras internas de estabilidade fiquem fora de sincronia, podendo provocar correções inesperadas de trajetória ou coletar telemetria inválida dados valiosos para engenharia reversa.

Interceptação e Monitoramento via Starlink

Durante o voo, os atacantes utilizam uma versão modificada de um terminal Starlink obtida no mercado negro. Essa unidade, baseada em engenharia reversa do firmware publicado por Lennert Wouters, consegue interceptar tráfego em uma faixa de satélites sobre determinada região, usando técnicas de passive RF sniffing.

O terminal não quebra a criptografia dos dados, mas coleta metadata de pacotes como frequência de atualização, tamanho, janelas de envio, e padrão de compressão. Cruzando isso com dados abertos, o grupo começa a inferir:

Estado interno de sistemas críticos

Momentos de reentrada atmosférica

Reações anômalas da nave durante testes

Intrusão Pós-voo e Extração de Dados

Após o pouso da nave, ou mesmo no caso de uma falha controlada, o grupo se move para a fase de intrusão física. Com base nos dados obtidos, e usando uniformes falsificados e permissões clonadas, agentes infiltrados se passam por técnicos de diagnóstico. Em minutos, conectam um analisador de barramento CAN ao hardware interno via porta de manutenção escondida no módulo de navegação e extraem logs com dados da missão, sem levantar suspeitas.

Conclusão: Implicações Militares e Comerciais

Um ataque desse nível não destrói a Starship, mas rouba algo tão valioso quanto: o conhecimento. Informações sobre como o Ship 36 reage a eventos inesperados, como executa manobras em baixa gravidade, como opera seu sistema de controle de calor e estabilidade tudo isso pode ser usado por nações rivais ou por corporações disfarçadas para:

Desenvolver réplicas parciais

Criar contramedidas para interceptação

Sabotar futuras versões com base em vulnerabilidades conhecidas

Esse cenário, embora fictício, é inteiramente baseado em técnicas reais já observadas em casos como o ataque à SolarWinds, a sabotagem das centrífugas com Stuxnet, a espionagem dos terminais Starlink e a engenharia reversa do Falcon 9 por pesquisadores.