Neste Artigo

Com o aumento de ameaças digitais e o crescimento do comércio eletrônico, proteger a infraestrutura de TI tornou-se uma prioridade estratégica. Neste artigo, analisamos um cenário realista de uma filial de e-commerce com Datacenter local (on-premise), utilizando conceitos da ISO/IEC 27001, princípios da segurança da informação e técnicas práticas de mitigação de riscos.

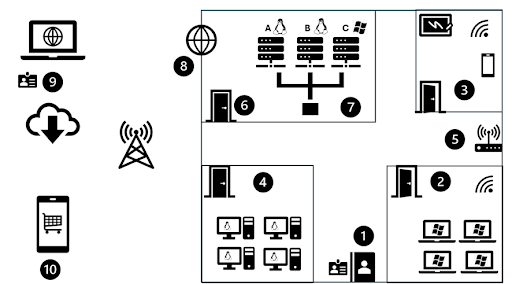

Cenário de Análise

A estrutura conta com:

Funcionários trabalhando presencialmente

Servidores internos acessados por clientes e colaboradores

Ambientes com redes Wi-Fi e cabeadas

Áreas comuns e controladas com diferentes níveis de acesso

Princípios da Segurança da Informação

| Princípio | Descrição |

|---|---|

| Confidencialidade | Garante que apenas usuários autorizados possam acessar os dados. |

| Integridade | Assegura que as informações não sejam alteradas de forma indevida. |

| Disponibilidade | Garante o acesso aos dados e sistemas sempre que necessário. |

A Importância da Segurança da Informação

Empresas de e-commerce manipulam grandes volumes de dados confidenciais, como informações pessoais, bancárias e de acesso. A segurança da informação protege:

A reputação da marca

A continuidade dos serviços

A confiança de clientes e parceiros

A conformidade legal e regulatória (LGPD, GDPR, etc.)

O Que é Gestão de Riscos?

É o processo de identificar, avaliar, tratar e monitorar riscos que possam comprometer os ativos da organização.

Elementos analisados:

Ativos (hardware, software, dados, pessoas)

Ameaças (ataques, falhas, desastres)

Vulnerabilidades (configurações inseguras, permissões excessivas)

Impactos (financeiros, operacionais, legais)

Probabilidades de ocorrência

Controles Segundo a ISO/IEC 27001

Controles são mecanismos aplicados para reduzir riscos. Classificam-se em:

| Categoria | Exemplos |

|---|---|

| Técnicos | Firewall, criptografia, autenticação |

| Físicos | Controle de acesso por crachá, trancas |

| Administrativos | Políticas, treinamentos, auditorias |

Análise Técnica de Itens e Controles

A tabela a seguir traz uma análise por setor da empresa:

Tabela de Análise

| Item | Ativos Envolvidos | Riscos Identificados | Princípio da Segurança Afetado | Categoria de Controle (ISO 27001) | Propostas de Controle |

|---|---|---|---|---|---|

| 2 – Escritório | Laptops com Windows 11, Wi-Fi corporativo | Acesso não autorizado à rede, senhas fracas, malware | Confidencialidade, Integridade | Técnico | Criptografia, senhas fortes, autenticação multifator, firewall local |

| 3 – Sala de Reuniões | Wi-Fi de visitantes, Quadro branco | Exposição de dados sensíveis, acesso não autorizado | Confidencialidade | Técnico / Organizacional | Segmentação da rede, políticas de uso, auditoria de reuniões |

| 4 – Sala de Suporte de TI | Estações Linux, Rede cabeada | Acesso físico indevido, uso indevido dos sistemas | Confidencialidade, Integridade, Disponibilidade | Físico / Técnico | Controle de acesso com crachá, logs de acesso, hardening dos sistemas |

| 6 – Datacenter | Hardware, infraestrutura física, racks | Furto de equipamentos, falha elétrica, sabotagem | Disponibilidade, Confidencialidade | Físico | CFTV, nobreaks, tranca biométrica, acesso restrito |

| 7 – Servidores | Sistema de Vendas (Linux), E-mail corporativo (Linux), Arquivos (Windows Server) | Exploração de serviços, vazamento, negação de serviço | Confidencialidade, Disponibilidade | Técnico | Firewall, IDS, backups regulares, controle de portas e serviços |

| 8 – Roteador (Gateway) | Roteador com acesso à internet | Ataques MITM, acesso remoto não autorizado | Confidencialidade, Integridade | Técnico | Atualização de firmware, uso de VPN, ACLs, senhas fortes |

Respostas Técnicas e Estratégicas

Item 1 – Portaria: Há risco de ataque físico?

Sim. O acesso irrestrito a visitantes permite que um atacante use engenharia social para se infiltrar, coletar dados ou até instalar dispositivos maliciosos.

Recomendações:

Zona de visitante separada

Vigilância ativa (CFTV)

Crachá com controle por tempo ou área

Item 2 – Acesso remoto dos funcionários

Risco: O protocolo TCP/IP não criptografa dados. Isso expõe o tráfego a ataques do tipo MITM (Man-In-The-Middle).

Como o MITM ocorre:

Um invasor intercepta o tráfego em redes públicas (ex: Wi-Fi de hotel)

Pode capturar credenciais, redirecionar sessões ou injetar código malicioso

Solução recomendada:

VPN corporativa

Conexões seguras com TLS/SSL

Autenticação multifator (MFA)

Item 3 – Acesso de clientes ao sistema de vendas

Protocolo usado: HTTPS (porta 443)

Como funciona:

Baseado no protocolo TLS, garante criptografia de ponta-a-ponta

O servidor apresenta um certificado digital validado

Os dados trafegam de forma sigilosa e íntegra

Item 4 – Acesso sem fio exposto

Um visitante mal-intencionado pode:

Tentar força bruta na senha do Wi-Fi

Criar um rogue access point (falso ponto de acesso)

Injetar pacotes para realizar ataque MITM

Controles recomendados:

WPA3 ativado

Ocultar SSID da rede interna

Isolamento de dispositivos por VLAN

Auditoria contínua com ferramentas como

airodump-ng

Proteções para Endpoints

| Local | SO | Proteções recomendadas |

|---|---|---|

| Escritório (Item 2) | Windows 11 | BitLocker, Windows Defender ATP, política de senhas, atualizações automáticas |

| Suporte de TI (Item 4) | Linux | Criptografia LUKS, firewall UFW, Fail2Ban, SSH com chave pública |

Roteiro de Teste de Penetração

| Item | Pergunta-chave | Técnica de Teste |

|---|---|---|

| 1 – Portaria | É possível entrar com crachá falsificado? | Teste de engenharia social e verificação do sistema de logs |

| 5 – Access Point | A rede pode ser invadida sem autenticação? | aircrack-ng, reaver (WPS), sniffing com Wireshark |

| 8 – Gateway | O roteador aceita conexões externas sem controle? | nmap (port scanning), tentativa de login via Telnet/SSH |

| 9 – Acesso remoto | Os dados podem ser interceptados? | Ataque MITM com ettercap, verificação de VPN ou HTTPS |

Conclusão

Este artigo demonstrou como a segurança da informação vai além da tecnologia – envolve pessoas, processos e políticas. Mesmo ambientes bem estruturados fisicamente podem ter graves vulnerabilidades digitais se não houver gestão de riscos e aplicação dos controles corretos.

Um sistema é tão seguro quanto seu elo mais fraco.

– Bruce Schneier