Neste Artigo

Imagine você relaxando após um dia intenso e decide assistir ao noticiário da TV estatal. De repente, imagens de protestos surgem na sua tela com instruções para ir às ruas. Em segundos, tudo retorna ao normal, mas a mensagem cumpriu seu papel. Foi assim em 18 de junho de 2025, quando a IRINN, o canal oficial do governo iraniano, foi vítima de um ataque sofisticado via satélite.

A transmissão foi sequestrada no uplink, substituindo a programação por uma chamada à rebelião. O governo admitiu a interferência, culpando “inimigos sionistas” por manipulação direta do sinal sem invadir nenhum servidor da emissora

Isso aconteceu em meio a ataques coordenados que visavam desestabilizar o Irã. Anteriormente, o Banco Sepah foi derrubado por malware destrutivo que inutilizou caixas eletrônicos e sistemas bancários, e a exchange Nobitex teve US$ 90 milhões em criptomoedas queimados simbolicamente . Durante as transmissões, um míssil atingiu o estúdio da IRINN em Teerã, interrompendo uma âncora ao vivo, e como resposta o governo implementou um bloqueio intenso da internet, reduzindo o tráfego nacional drasticamente . Esses eventos fazem parte de uma campanha de guerra híbrida que mistura bombardeio, sabotagem de dados e controle da narrativa. E o sequestro da TV estatal foi o elemento central dessa ofensiva, auxiliado por tecnologia que incide diretamente sobre o ar em sua casa.

Como a Interferência Funciona Tecnologicamente

O ataque foi um exemplo de broadcast signal intrusion, realizado diretamente no uplink satelital, sem necessidade de invadir NGA ou qualquer servidor de mídia.

Funcionamento técnico:

Detecção da frequência de uplink usada pela emissora (tipicamente entre 6 a 14 GHz).

Instalação de uma estação terrestre clandestina com transmissor de alta potência e antena direcionada.

Utilização de modulador e codificador que replicam Symbol Rate, FEC, Polarização e outras características da transmissão legítima. eurovision

Transmissão do conteúdo alternativo sincronizado ao uplink original. bright

O satélite transmite o sinal mais potente, que é recebido por antenas domésticas como verdadeiro.

Isso significa que nenhuma invasão digital foi necessária na infraestrutura da TV, apenas o controle físico da camada de transmissão por satélite.

Propósitos Estratégicos por Trás do Ataque

Desestabilização da narrativa estatal: a interrupção do sinal oficial representa vulnerabilidade, e gera desconfiança.

Estímulo à mobilização: em alguns segundos foram transmitidas imagens de protestos feministas, siglas de “Woman, Life, Freedom” e chamadas por insurreição.

Exibição de superioridade técnica: a frase foi clara ao culpabilizar Israel, denunciando poder de manipular as estruturas de mídia do Irã.

Mesmo segundos de exibição surtiram efeito, com mensagens de protesto ecoando nas ruas, nas redes sociais e no ocidente.

Impacto Imediato e Repercussão

O governo iraniano foi forçado a reconhecer o incidente, admitindo inferioridade diante de uma tecnologia que penetrara a pós de seu controle. A população percebeu que o canal estatal aparece como infalível, mas pode ser manipulado à distância por quem domina esse tipo de técnica. Internacionalmente, o caso foi visto como evolução da guerra híbrida onde não há só bombas e bytes, mas ondas como campo de batalha emocional. A sequência dos eventos destruição de bancos, queima de cripto e sequestro da TV revela a intenção de controles financeiro, informativo e psicológico em um só processo. Alvos foram escolhidos por sua relevância militar, social e simbólica e o ataque à TV foi o momento clímax, quando o poder invisível mostrou que podia alcançar qualquer casa, qualquer telão.

Fase 1 – Identificação da Frequência e Parâmetros Técnicos

Toda transmissão satelital opera segundo padrões rígidos, como o DVB-S2, que define como os dados (vídeo e áudio) são modulados, corrigidos contra erros e transmitidos para receptores domésticos.

Especificações chave:

Bandas típicas: uplink entre 6–14 GHz, codec MPEG‑TS, codificação LDPC+BCH, modulação QPSK/8PSK/16APSK/32APSK, FEC, pilot symbols, etc.

O attackeer precisava conhecer o symbol rate, FEC e polarização exatos para forjar um sinal que seria interpretado como válido pelo satélite.

Há opção de codificação adaptativa (ACM), mas nesse caso, os invasores provavelmente forçaram um fallback para a configuração menos resiliente (32‑APSK 9/10) para facilitar sua interferência.

Fase 2 – Estação de Transmissão Maliciosa

Foi montada uma estação clandestina com antena satelital direcional (provavelmente de 3 a 9 metros de diâmetro), acoplada a:

Transmissor de alta potência (TWTA ou Solid-State Power Amplifier),

Modulador DVB-S2/S2X profissional, configurado com os parâmetros exatos do uplink da IRINN.

Codificador de vídeo/aúdio para gerar fluxo MPEG-TS corretamente formatado,

Configuração de horário sincronizada, necessária para usar timing e vetores de data incorporados nos streams.

Para derrubar o sinal legítimo, o sinal malicioso precisava exceder o original em cerca de 2–4 dB, considerando técnicas de mitigação do uplink e codificação robusta (ex: QPSK 1/4).

Fase 3 – Coincidência Temporal

A sincronização é crítica. Os invasores alinharam sua transmissão com o canal original, exatamente quando o uplink era ativo. Em satélites com múltiplos feeds, isso exige:

Sincronização visual ao feed da IRINN,

Exatidão nos bitrates e timestamps,

Um minuto ou menos de erro antes que o satélite selecione o sinal “válido” novamente.

O período de blackout durou segundos o suficiente para transmitir protestos com impacto emocional.

Fase 4 – Blindagem contra Identificação

Essa técnica protegeu os atacantes:

O equipamento de uplink fica escondido dentro de vans ou container, não em estúdios.

O sinal é disparado apenas quando necessário, com potência e duração calculadas.

Trajetória via satélite não revela a origem terrestre seria como remeter ANDOC, não IP traceável.

Qualquer tentativa de rastrear seria frustrada pela potência usada e pela dinamização do sinal hostil.

Fase 5 – Deteção e Potenciais Defesas

Como se defender?

Monitoramento contínuo do link original: medindo SNR no uplink, avaliando potencia constante.

Uplink redundantes e uso de canais por fibra ou IP como fallback.

Criptografia no caminho terrestre ou dupla codificação, embora inviável pelo satélite.

Ameaça pode ser reduzida com uplinks múltiplos, vigilância de frequência e análise do padrão de erro para detectar efeitos de broadcast intrusion.

Impacto Tático e Geopolítico

Este ataque é uma declaração de poder. Envolve:

Engenharia de alto nível para forjar transmissões HD sincronizadas,

Conhecimento de protocolos e medidas de força para superar transmissões robustas,

Uso deliberado do momento político, gerando desconfiança institucional e questionamento público.

A população foi exposta. O regime foi desafiado. O mundo percebeu: o cabresto invisível também tem ponto frágil.

Como Agências de Estado Podem Proteger Outras Infraestruturas

Países podem se ver visados com esse tipo de ação. Medidas defensivas aconselháveis:

Padrão de backhaul por fibra/IP com failover;

Monitoramento contínuo para uplinks satelitais executado por autoridades nacionais;

Acionamento ágil de redes alternativas (streaming IP, apps móveis, multilinks).

Protocolo de resposta automática (drop/failover) caso detecte interferência em uplink.

Essas defesas demandam investimentos e prontidão operacional mais do que tecnologias difíceis são operações contínuas, de regime e vigilância.

Infiltração na camada física: o domínio do espectro

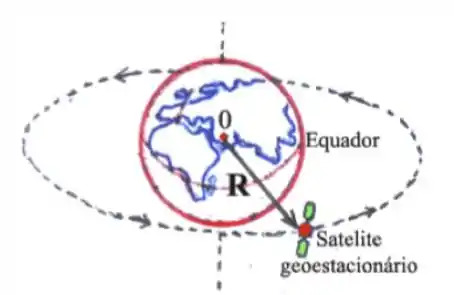

Canais estatais como a IRINN transmitem sua programação usando satélites geoestacionários.

Para conseguir interromper esse fluxo de dados e exibir conteúdo adversário, os atacantes precisam simular ou sobrescrever o uplink original com um sinal mais forte, perfeitamente sincronizado e tecnicamente compatível. Isso significa vencer o próprio governo iraniano em sua especialidade: controle de mídia via satélite.

A transmissão por satélite normalmente segue padrões como DVB-S ou DVB-S2. Esses protocolos especificam tudo o que um decodificador precisa para interpretar um stream de vídeo e áudio: a taxa de símbolo (symbol rate), a modulação (QPSK, 8PSK, 16APSK), o FEC (Forward Error Correction), a polarização da onda (vertical ou horizontal) e o formato do pacote de dados (tipicamente MPEG-TS). Se um sinal com características idênticas, porém mais forte, for enviado ao mesmo satélite, ele será priorizado pelo sistema de uplink. E foi exatamente isso que aconteceu.

Montagem da estação clandestina

Com base nos dados técnicos da transmissão legítima da IRINN, os responsáveis montaram uma estação de uplink clandestina equipada com uma antena de alto ganho (provavelmente entre 2,5 e 5 metros), moduladores DVB-S2 configurados com os mesmos parâmetros do uplink original, um codificador para gerar o fluxo de vídeo em MPEG-TS e um amplificador de potência capaz de vencer a transmissão legítima em dB. Isso não é feito com equipamento doméstico. Trata-se de tecnologia industrial ou militar, acessível apenas a nações, grupos com apoio estatal ou operadores de nível APT.

A estação foi posicionada estrategicamente em uma região com visada direta ao satélite utilizado pela IRINN. Durante a transmissão ao vivo, o sistema foi ativado com um sinal audiovisual alternativo e os parâmetros idênticos ao canal original. Por alguns segundos, o sinal legítimo foi substituído por uma mensagem de protesto, expondo o descontentamento da população iraniana com seu governo.

Sincronização de tempo: o ponto crítico

Um dos desafios técnicos mais sofisticados dessa operação foi a sincronização. Para que os decodificadores não detectem o corte ou percam o sinal, o conteúdo substituto precisa entrar no ar com o mesmo clock de tempo, o mesmo padrão de quadros e pacotes de sincronismo e, de preferência, dentro da mesma janela de PID (Program ID) e SID (Service ID) do canal original.

Essa façanha exige software de codificação capaz de simular a cadeia de transmissão original quase frame a frame. A menor diferença em tempo ou taxa de bit poderia gerar um colapso no decodificador doméstico, como congelamentos, glitches ou falhas de sincronização. Isso não ocorreu. A transmissão alternativa fluiu suavemente, indicando altíssimo grau de engenharia envolvida.

O papel do satélite e a escolha do momento

Satélites geoestacionários como o Badr-8 ou Eutelsat são frequentemente usados para transmitir TV no Oriente Médio. Eles recebem sinais de diferentes pontos de uplink e os replicam em uma zona ampla de cobertura.

Ao enviar um sinal pirateado com maior força e com as mesmas credenciais técnicas do canal legítimo, os atacantes conseguiram fazer o satélite redirecionar temporariamente a nova origem para os decodificadores em solo.

Isso só foi possível porque o sinal foi disparado no momento exato em que a transmissão legítima já estava ao vivo, durante uma janela de tempo cuidadosamente estudada. Foi uma substituição invisível a olho nu, mas devastadora em impacto.

Ocultação da origem do ataque

Ao contrário de ataques baseados em rede IP, uma transmissão via satélite não revela diretamente o local de origem. A única forma de rastrear uma estação pirata é monitorar espectros em tempo real e triangulá-los com equipamento especializado. Isso pode levar horas ou até dias, tempo suficiente para que os operadores desmontem seu equipamento e desapareçam. Especialistas suspeitam que a transmissão maliciosa foi feita a partir de território vizinho, possivelmente Iraque, Síria ou mesmo dentro do Irã, em áreas sob controle de grupos opositores.

Além disso, é possível usar equipamentos móveis, instalados em caminhões, vans ou mesmo contêineres, o que dificulta ainda mais o rastreio. Essa técnica já foi usada no passado por grupos como a CIA durante operações secretas na Guerra Fria, onde rádios e sinais de TV eram transmitidos para dentro da União Soviética.

Riscos e limitações dessa técnica

Apesar da sofisticação, esse tipo de ataque tem limitações. Ele é eficaz apenas por alguns segundos ou minutos, já que os operadores da emissora ou o próprio satélite podem detectar a interferência e tentar restabelecer o uplink original. Além disso, é necessário acesso físico ao equipamento de transmissão e o risco de detecção por radares de espectro.

Entretanto, o impacto emocional de sequestrar a maior emissora estatal de um país por alguns segundos durante horário nobre é enorme. É uma demonstração de força simbólica e tecnológica que reverbera internacionalmente.

Impacto psicológico: quando a TV mente para o governo

A televisão ainda exerce enorme influência sobre a opinião pública no Irã. Quando, por alguns segundos, o canal estatal IRINN exibiu mensagens de protesto contra o regime, não se tratou apenas de um vazamento foi uma violação da autoridade centralizada. O Estado perdeu, ainda que temporariamente, o controle da narrativa. O público comum, acostumado a ver propaganda institucional, foi exposto a um conteúdo insubmisso, que clamava por liberdade. Isso cria uma sensação coletiva de que nem o próprio governo está seguro em sua própria casa. É o tipo de abalo que enfraquece regimes autoritários por dentro, pois quebra o monopólio da informação. E faz isso com estilo: transmitindo a insurreição através da máquina criada para domá-la.

Possíveis autores: entre agências e grupos cibernéticos

Embora o Irã tenha culpado Israel pelo ataque, fontes independentes ainda não confirmaram a origem. Grupos como o Predatory Sparrow (Charming Kitten) e até entidades como a Unit 8200 (braço cibernético das Forças de Defesa de Israel) são frequentemente citados em ataques cibernéticos contra infraestrutura iraniana.

O histórico é extenso:

Em 2022, o grupo Predatory Sparrow invadiu painéis eletrônicos e redes ferroviárias iranianas.

Em 2023, mensagens políticas apareceram em monitores de aeroportos no Irã após um ataque similar.

Em 2025, o grupo foi apontado como responsável pelo roubo de mais de 90 milhões de dólares em criptomoedas da corretora Nobitex e do Bank Sepah, exatamente no mesmo período do ataque à TV estatal.

Esse padrão sugere um tipo de operação de guerra cibernética contínua e estratégica, cujo objetivo não é somente causar dano financeiro, mas também desestabilizar a percepção pública e gerar desconfiança interna no regime.

Conclusão: o futuro da guerra está no ar

Este ataque à IRINN é um alerta global. Mostra que o campo de batalha do século XXI inclui ondas eletromagnéticas, satélites, roteadores e câmeras de vigilância. Mostra que narrativas podem ser sequestradas com a mesma facilidade que servidores, e que regimes inteiros podem ruir quando deixam de controlar a imagem refletida na tela.

A lição para o mundo da cibersegurança é clara: não basta proteger redes com firewalls e antivírus. É preciso entender a guerra como um fenômeno que se estende até o último pixel da transmissão e a última frequência da antena.