Neste Artigo

O Papel Crítico do Adaptador Wireless em Pentest

Quando falamos de testes de invasão em redes Wi-Fi (pentest wireless), o adaptador wireless não é apenas um acessório — ele é uma ferramenta estratégica.

Para realizar capturas de pacotes, desautenticações de clientes, injeção de pacotes falsos ou ataques a WPA/WPA2/WPA3, você precisa de um adaptador compatível com modo monitor e injeção de pacotes. Sem isso, nenhuma ferramenta como Aircrack-ng, Kismet, Wireshark ou Bettercap vai funcionar corretamente em redes sem fio.

Entendendo a Interface Wireless para Pentest

A interface wireless é a representação da sua placa/adaptador de rede sem fio dentro do sistema. Em um pentest real, ela precisa operar em:

Modo gerenciado (managed): modo normal, para se conectar a redes.

Modo monitor: escuta passiva de todo o tráfego no ar.

Modo mestre (master/AP): cria seu próprio ponto de acesso.

Modo injeção: envia pacotes falsificados (beacons, deauths, ARP spoofing, etc).

Nem toda placa Wi-Fi tem suporte físico para esses modos. E mesmo que o chipset suporte, o driver no sistema operacional precisa ativar essa função.

Por que a maioria dos adaptadores não serve para pentest?

Simples: eles foram projetados apenas para conectar-se a redes Wi-Fi, não para manipular ou interceptar pacotes.

Adaptadores integrados em notebooks geralmente:

Não entram em modo monitor

Não suportam injeção de pacotes

Têm drivers fechados ou limitados

Só funcionam bem no Windows com driver proprietário

Por isso, para pentest, é necessário buscar modelos específicos com chipsets compatíveis com Linux e ferramentas como Aircrack-ng.

Ferramenta base: Aircrack-ng

O Aircrack-ng é um conjunto de ferramentas para:

Capturar pacotes (airodump-ng)

Injetar pacotes falsos (aireplay-ng)

Forçar handshakes e ataques de dicionário

Realizar ataques WEP, WPA e até ataques de PMKID e handshake offline

Para funcionar corretamente, o adaptador precisa:

Suportar modo monitor

Permitir injeção de pacotes

Ser reconhecido com estabilidade pelo kernel Linux

Modelos Recomendados e Famosos para Pentest

TP-LINK TL-WN722N (Versão 1)

Chipset: Atheros AR9271

Funciona perfeitamente com Aircrack-ng

Muito usado em cursos e laboratórios básicos

Atenção: somente a versão 1 é compatível. As versões 2 e 3 usam chip Realtek incompatível.

Alfa AWUS036H

Chipset: Realtek RTL8187L

Frequência: 2.4 GHz apenas

Excelente recepção e estabilidade

Antena removível com bom ganho

Boa para ataques à distância

Alfa AWUS036ACH / AC1200

Chipset: Realtek RTL8812AU

Frequência: 2.4 GHz e 5 GHz (Dual Band)

Suporta modo monitor e injeção com driver correto

Ideal para redes modernas

Requer instalação de drivers extras no Kali Linux (

dkms, repositórios Git, etc)

Alfa AWUS1900 (Quad-antena)

Chipset: RTL8814AU

Suporte a MIMO e canais amplos (AC)

Alto ganho e alcance excelente

Muito usado em ambientes com múltiplos dispositivos

Entendendo os Chipsets: O Verdadeiro Coração do Adaptador

O chipset é o circuito integrado que controla todas as funções do adaptador. É ele que define:

Frequência de operação (2.4 / 5 GHz)

Modo monitor / injeção

Compatibilidade com drivers Linux

Velocidade máxima

Estabilidade da interface

Tabela de Chipsets Compatíveis com Pentest:

| Chipset | Modo Monitor | Injeção | Bandas | Notas Técnicas |

|---|---|---|---|---|

| Atheros AR9271 | ✅ | ✅ | 2.4GHz | Compatível nativamente com Kali |

| Ralink RT3070 | ✅ | ✅ | 2.4GHz | Suporte excelente |

| Realtek RTL8187L | ✅ | ✅ | 2.4GHz | Clássico dos pentesters |

| Realtek RTL8812AU | ✅ (com driver) | ✅ | 2.4 / 5GHz | Requer instalação de driver manual |

| Mediatek MT7612U | ✅ | ✅ | 2.4 / 5GHz | Funciona bem no Kali e Parrot |

Dica prática:

Não compre adaptador por aparência.

Procure o modelo + chipset + compatibilidade Linux.

Exemplo de pesquisa no Google:"usb wifi atheros ar9271 pentest compatível"

Como verificar seu adaptador no Linux

a) Comando lsusb

Mostra todos os dispositivos USB conectados ao sistema.

Exemplo com Alfa AC1900:

b) Comando airmon-ng

Detecta interfaces wireless compatíveis com pentest.

airmon-ng phy0 wlan0 rtl8812au ALFA Network AWUS036ACH |

c) Ativando modo monitor:

| airmon-ng start wlan0 |

Se tudo estiver certo, você terá uma nova interface: wlan0mon.

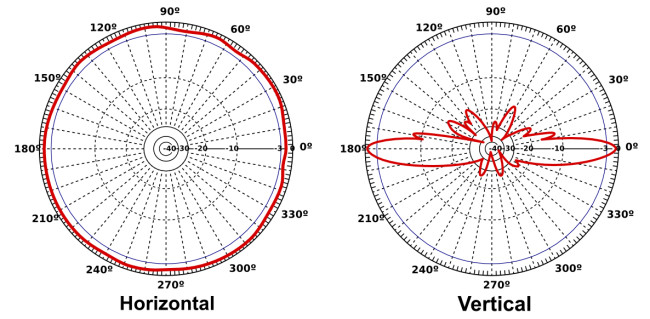

Antenas: Como elas impactam no pentest?

A qualidade da antena influencia diretamente:

Alcance de captura

Estabilidade do sinal

Taxa de sucesso em ataques

Principais tipos:

| Tipo | Direção do Sinal | Características principais |

|---|---|---|

| Omnidirecional | 360° | Capta sinais de todos os lados igualmente |

| Direcional | Em linha reta | Foco concentrado, maior alcance frontal |

| Setorial | 60°–120° | Meio termo entre omni e direcional |

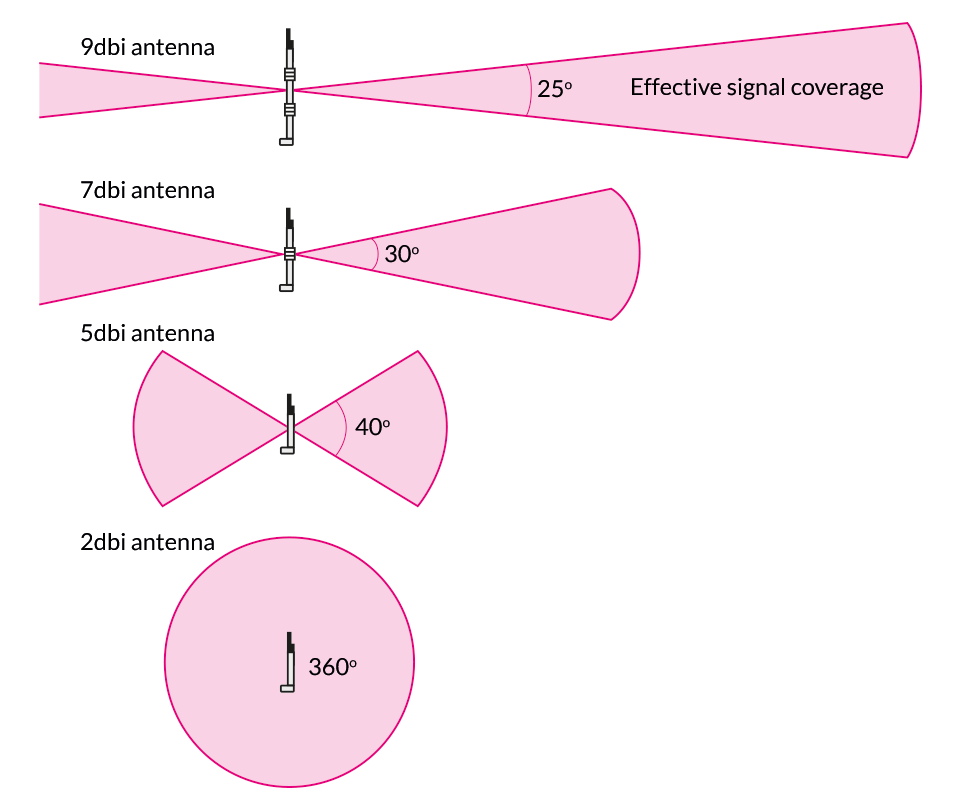

dBi – O Ganho Real da Antena

dBi indica o "foco" do sinal: mais dBi = sinal mais concentrado.

Antena de 2 dBi: mais abrangente, menos potente

Antena de 9 dBi: sinal vai longe, mas só em linha reta

Adaptadores Alfa geralmente permitem troca de antena, ótimo para adaptar o uso conforme o cenário.

Comparativo entre Níveis de Adaptadores

| Nível | Exemplo | Faixa (dBi) | Banda | Uso Ideal |

|---|---|---|---|---|

| Iniciante | TP-Link TL-WN722N V1 | 2–4 dBi | 2.4GHz | Laboratórios simples, aprendizado |

| Intermediário | Alfa AWUS036NH | 5–7 dBi | 2.4GHz | Ambientes internos, testes com alcance |

| Avançado | Alfa AWUS036ACH/AC1900 | 5–9 dBi | 2.4/5G | Captura em redes modernas, dual-band |

| Profissional | Alfa AWUS1900 | 4x antenas | 2.4/5G | Ambientes densos, múltiplos dispositivos |

Quanto maior o ganho da antena e a sensibilidade do chipset, melhor a performance em ambientes ruidosos ou distantes.

Como Montar um Laboratório Portátil de Pentest Wireless

Equipamento ideal:

Notebook com Kali Linux

Adaptador compatível (dual-band de preferência)

Power Bank USB de 20.000 mAh+ (para alimentar adaptador de alta potência)

Antenas sobressalentes (direcional e omni)

Case para proteger o adaptador

Dicionário de senhas WPA2 (rockyou, SecLists, wordlists customizadas)

Dicas de Compra Inteligente

Não compre pela marca, compre pelo chipset

Verifique a versão do modelo (ex: WN722N V1 ≠ V2)

Leia fóruns, Reddit e GitHub sobre compatibilidade

No AliExpress ou Shopee, procure por chipsets e compare preços

Teste handshake, injeção e modo monitor após a compra

Observação Importante: Evite Atividades Ilegais

Os testes devem ser feitos em ambientes controlados, como sua própria rede, roteador isolado ou laboratório.

Atacar redes alheias, mesmo sem invadir, é crime conforme o artigo 154-A do Código Penal Brasileiro.