Neste Artigo

Em um mundo cada vez mais conectado, a segurança cibernética deixou de ser um assunto apenas de especialistas em tecnologia para se tornar uma preocupação real de qualquer pessoa com um smartphone, uma câmera de segurança ou até mesmo um simples monitor de bebê. Essa realidade é retratada de forma intensa e dramática na série CSI: Cyber, uma produção derivada da franquia CSI: Crime Scene Investigation, que explora o lado mais sombrio da tecnologia moderna: os crimes digitais.

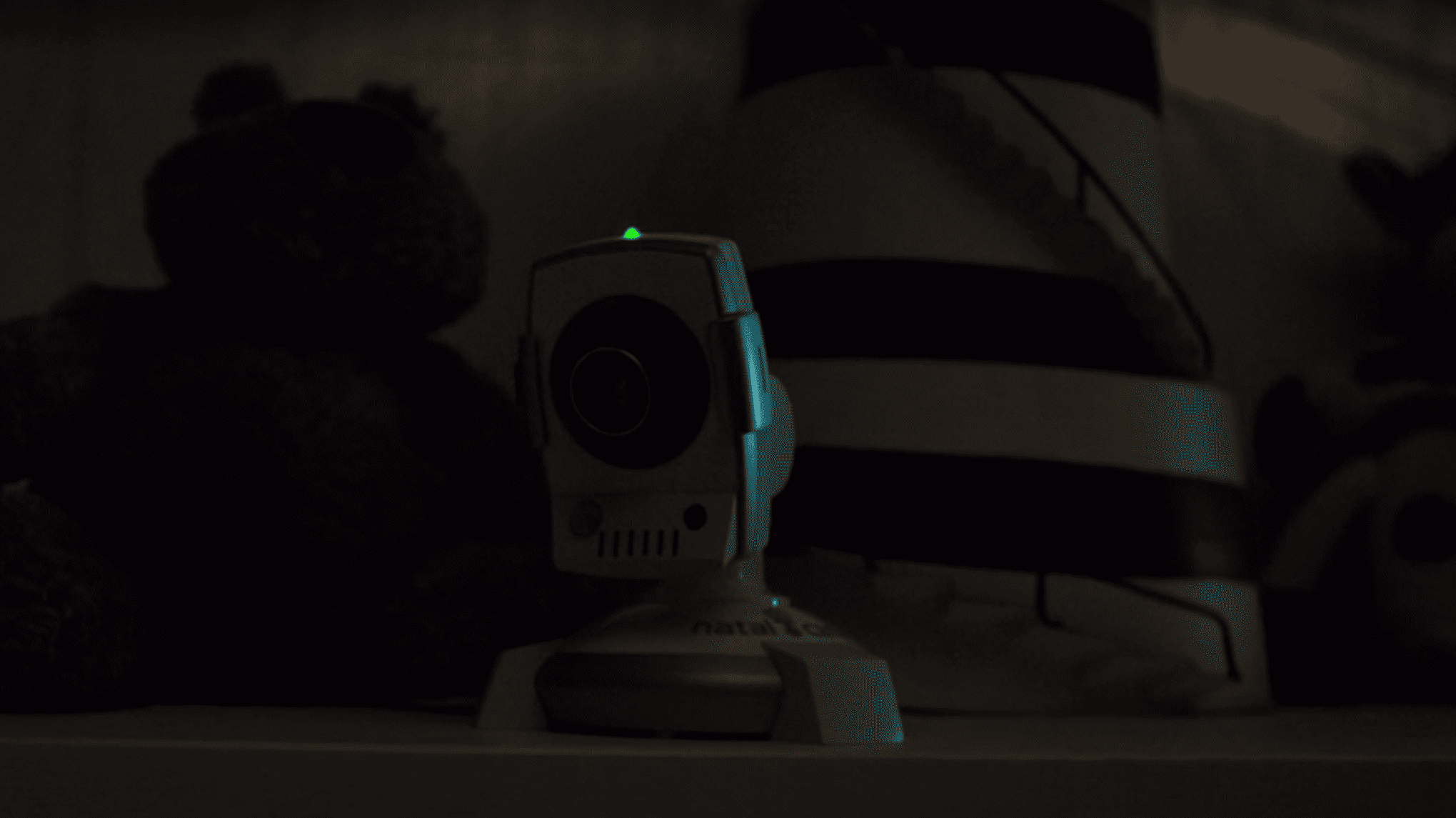

No episódio piloto da série, intitulado "Sequestro 2.0", somos apresentados à protagonista Avery Ryan, interpretada por Patricia Arquette, uma psicóloga comportamental que se tornou agente especial do FBI e lidera a Divisão de Crimes Cibernéticos. Logo de início, a série mergulha em um caso que poderia perfeitamente ter saído das manchetes reais: o sequestro de um bebê de seis meses, Caleb Reynolds, diretamente de seu berço em Baltimore. A única pista? Um monitor de bebê que transmitia imagens da criança sendo vigiada por estranhos.

A investigação revela que os sequestradores invadiram o sistema da casa usando o monitor digital Natal-Cam como porta de entrada. Esse tipo de dispositivo, comum em milhares de lares ao redor do mundo, foi comprometido por uma falha de segurança, permitindo que criminosos observassem a rotina da família, soubessem quando os pais estavam ausentes e escolhessem o momento exato para agir. O mais assustador é que tudo isso foi feito sem deixar praticamente nenhum rastro físico. Apenas sinais digitais — IPs, metadados, logs de acesso — eram as pegadas a serem seguidas.

Com uma narrativa que mistura investigação forense, tecnologia e drama psicológico, CSI: Cyber mostra como o cibercrime não requer mais a presença física dos criminosos para causar estragos reais. No episódio, a equipe descobre que o bebê Caleb não era o único alvo.

Na verdade, existia uma rede de adoções ilegais operando na dark web, onde crianças eram sequestradas e leiloadas ao maior lance. Tudo isso acontecendo longe dos olhos da sociedade, em sites ocultos e protegidos por criptografia e servidores anônimos.

Esse tipo de enredo pode parecer exagerado à primeira vista, mas a verdade é que a série apenas dramatiza algo que já está acontecendo. Casos reais de monitores de bebê sendo invadidos, de câmeras de segurança transmitindo imagens privadas para a internet e de dispositivos IoT (Internet of Things) sendo explorados por hackers são cada vez mais comuns. Muitas vezes, as vítimas nem sabem que estão sendo vigiadas até que algo mais grave acontece.

Um exemplo real disso aconteceu em 2015, quando diversos monitores da marca Foscam foram invadidos e transmitiram ao vivo imagens de bebês dormindo para usuários em fóruns underground. Em outro caso, uma família do Texas relatou que um estranho começou a falar com sua filha através do monitor de bebê, chamando-a pelo nome e tentando assustá-la. Casos como esse mostram que os riscos não são fictícios — eles são muito reais e estão dentro de nossas casas.

Babá eletrônica sequestrada; sophos

A série também levanta discussões importantes sobre privacidade digital, vulnerabilidades de sistemas domésticos e a negligência das empresas em atualizar ou proteger seus produtos. O problema não é só tecnológico — é humano. Muitas famílias usam os dispositivos com as configurações padrão, não trocam senhas e não atualizam o firmware, deixando uma porta aberta para qualquer criminoso com conhecimento técnico e más intenções.

A mensagem principal do episódio é clara: tudo que está conectado à internet pode ser explorado. Dispositivos projetados para proteger e monitorar nossos filhos podem ser usados contra nós se não tomarmos os cuidados necessários. CSI: Cyber utiliza a ficção para dar um alerta real: a segurança cibernética precisa ser levada a sério, principalmente em ambientes domésticos, onde os alvos são os mais vulneráveis — crianças, idosos e pessoas que não fazem ideia de que estão sendo observadas.

Ao transformar um sequestro cibernético em um drama policial, o episódio “Sequestro 2.0” serve como um poderoso alerta sobre os perigos da era digital. A tecnologia facilita nossa vida, mas também abre portas para ameaças invisíveis. E, como mostra a série, os criminosos de hoje não precisam mais de armas — apenas de uma conexão Wi-Fi.

Simulação Técnica

Imagine um cenário onde um criminoso cibernético decide explorar vulnerabilidades em dispositivos domésticos conectados à internet, como monitores de bebê, para fins maliciosos. Utilizando falhas conhecidas e documentadas, ele poderia invadir sistemas, monitorar famílias e até mesmo facilitar sequestros.

1. Identificação de Dispositivos Vulneráveis

O primeiro passo para o atacante seria identificar dispositivos vulneráveis expostos na internet. Utilizando ferramentas como o Shodan, um motor de busca para dispositivos conectados, ele poderia localizar câmeras de segurança e monitores de bebê com portas abertas e serviços acessíveis remotamente. Por exemplo, a vulnerabilidade CVE-2017-8225 afeta câmeras IP Wireless P2P WIFICAM, permitindo que um invasor acesse arquivos de configuração contendo credenciais sem a devida autenticação.

Isso ocorre porque o dispositivo não verifica corretamente os parâmetros de login, permitindo o acesso com parâmetros vazios.

2. Exploração de Vulnerabilidades Conhecidas

Com os dispositivos identificados, o atacante pode explorar vulnerabilidades específicas para obter acesso não autorizado. A vulnerabilidade CVE-2014-9222, conhecida como "Misfortune Cookie", afeta versões do servidor web embutido RomPager, utilizado em diversos dispositivos de rede. Essa falha permite que um invasor remoto obtenha privilégios administrativos ao enviar cookies maliciosos que causam corrupção de memória.

Outra vulnerabilidade, a CVE-2015-2888, afeta o Summer Baby Zoom Wifi Monitor & Internet Viewing System, permitindo que atacantes contornem a autenticação relacionada ao serviço web MySnapCam.

3. Monitoramento e Coleta de Informações

Após obter acesso ao dispositivo, o invasor pode monitorar as atividades da família em tempo real. Ele pode observar padrões de comportamento, horários em que os pais estão ausentes e outras informações sensíveis. Em casos mais extremos, como relatado por pais no Texas, invasores chegaram a falar com crianças através dos monitores de bebê, causando pânico e violando a privacidade familiar.

4. Potencial para Sequestros e Extorsões

Com as informações coletadas, o criminoso pode planejar ações mais graves, como sequestros. Sabendo exatamente quando a criança está sozinha e os pais estão ausentes, ele pode coordenar um sequestro físico. Além disso, pode utilizar as imagens e informações obtidas para extorquir a família, ameaçando divulgar conteúdos privados ou causar danos físicos.

5. Medidas Preventivas

Para proteger-se contra tais ameaças, é essencial adotar medidas de segurança:

Atualização de Firmware: Mantenha o firmware dos dispositivos sempre atualizado para corrigir vulnerabilidades conhecidas.

Alteração de Senhas Padrão: Altere as senhas padrão dos dispositivos para combinações fortes e únicas.

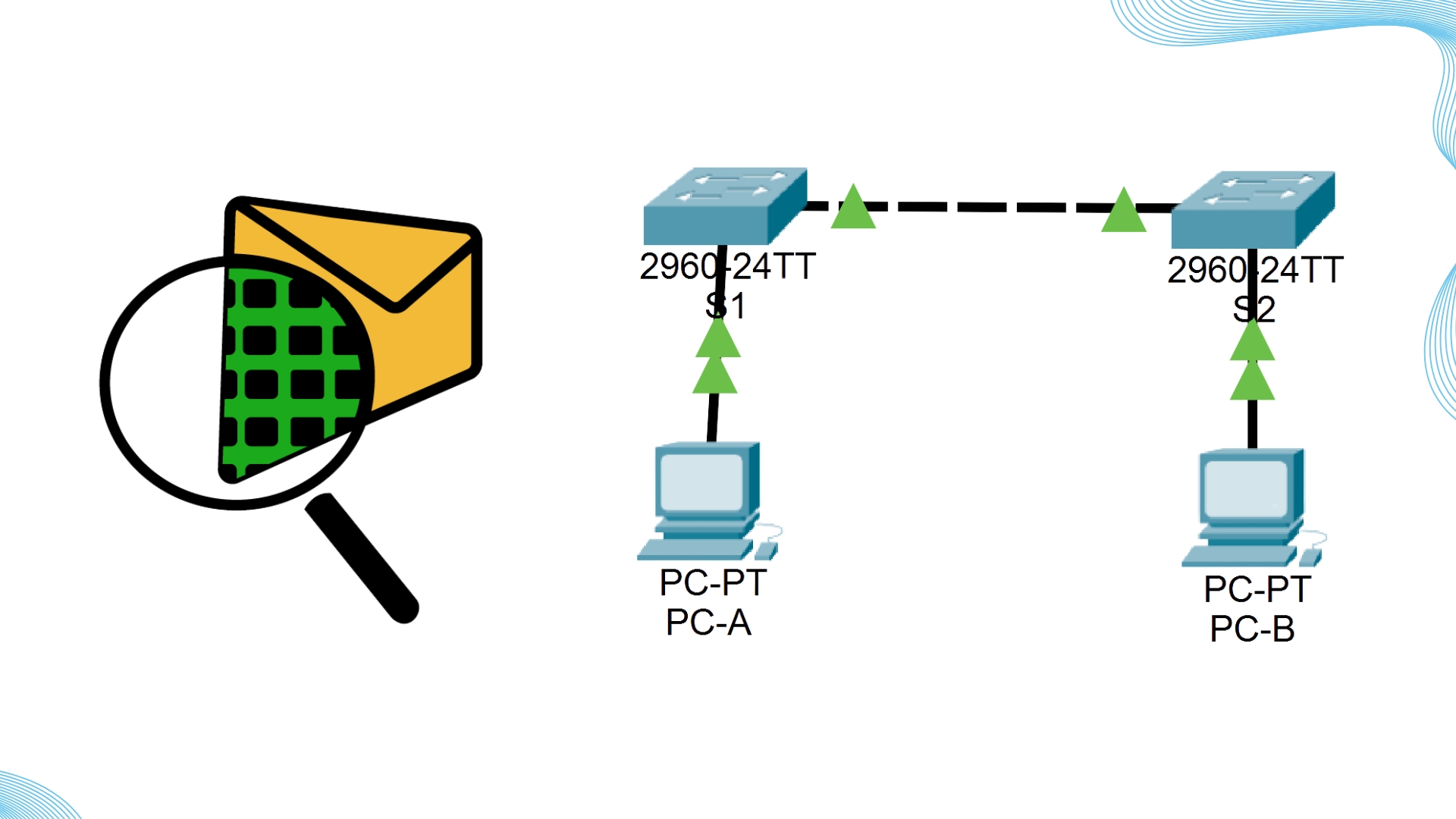

Segmentação de Rede: Utilize redes separadas para dispositivos IoT, isolando-os da rede principal.

Desativação de Acesso Remoto: Se não for necessário, desative o acesso remoto aos dispositivos.

Monitoramento de Logs: Verifique regularmente os logs de acesso para identificar atividades suspeitas.