Neste Artigo

Imagine que você foi contratado para cuidar da infraestrutura de rede da sede (matriz) de uma pequena empresa. Ela está montando seu ambiente interno com switches, roteadores e alguns computadores, e precisa que tudo esteja organizado, funcional e seguro.

Sua missão, jovem padawan de redes, é:

Configurar o roteador central da matriz

Deixar os switches inteligentes, protegidos e acessíveis

Configurar os hosts com IPs e gateways corretos

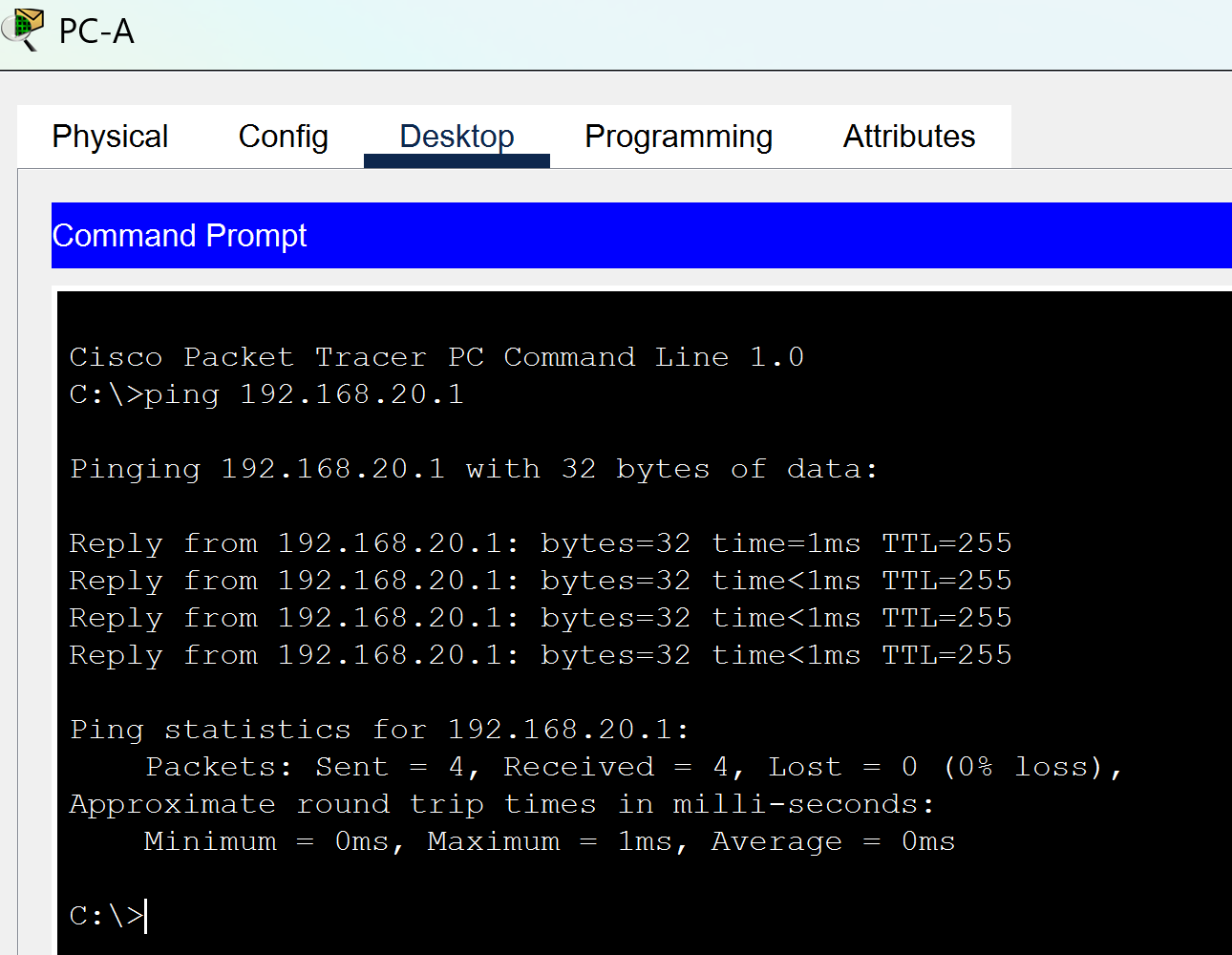

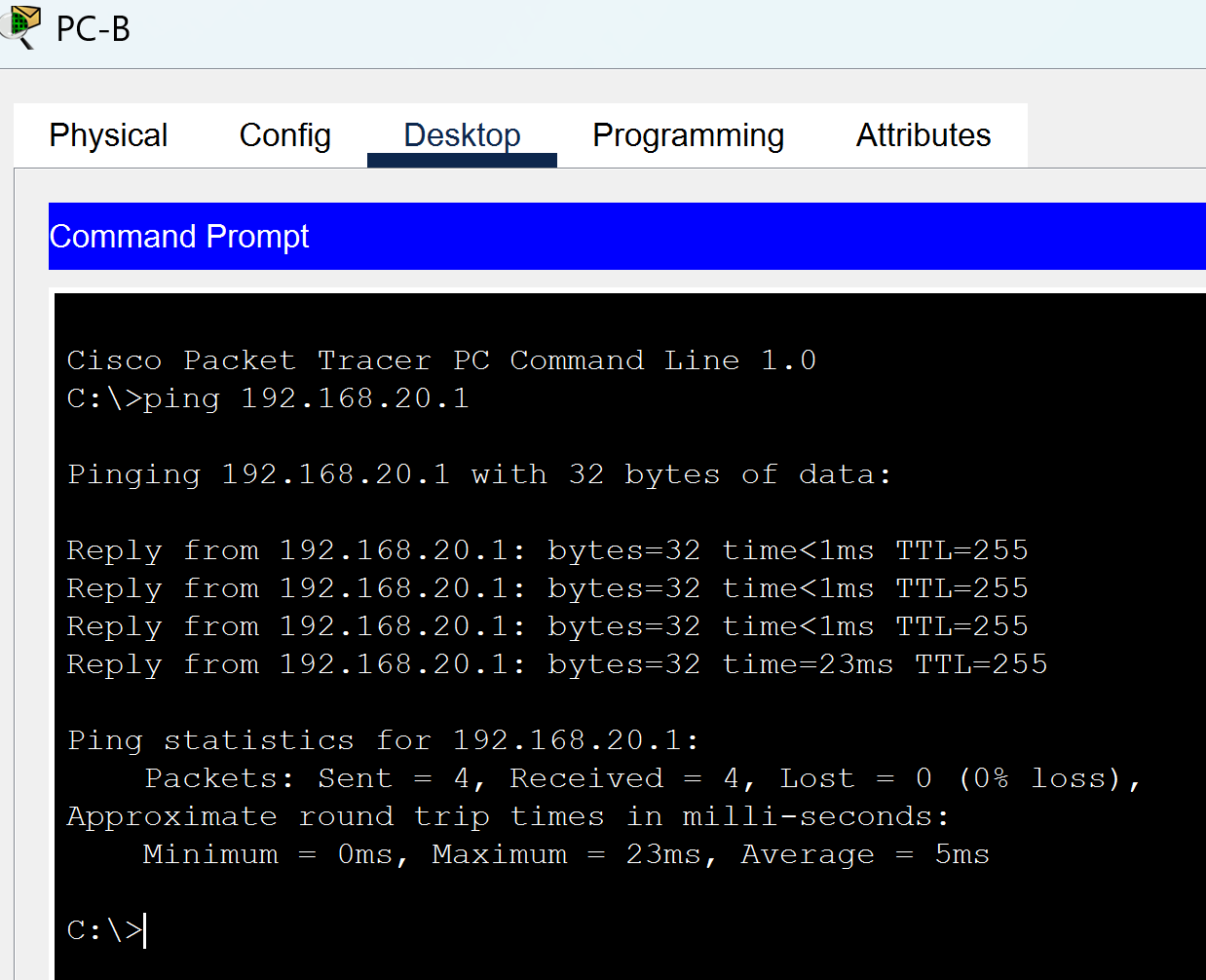

E garantir que tudo esteja pingando feliz

Mas não é só plugar os cabos e ir embora. O gerente da TI quer senhas no console, criptografia nas credenciais, banner de advertência e todos os dispositivos com nomes claros — afinal, a rede da matriz precisa ser tratada com profissionalismo.

Este laboratório é uma simulação perfeita para quem está aprendendo a configurar dispositivos em ambientes reais, com ênfase em boas práticas de segurança e organização de rede.

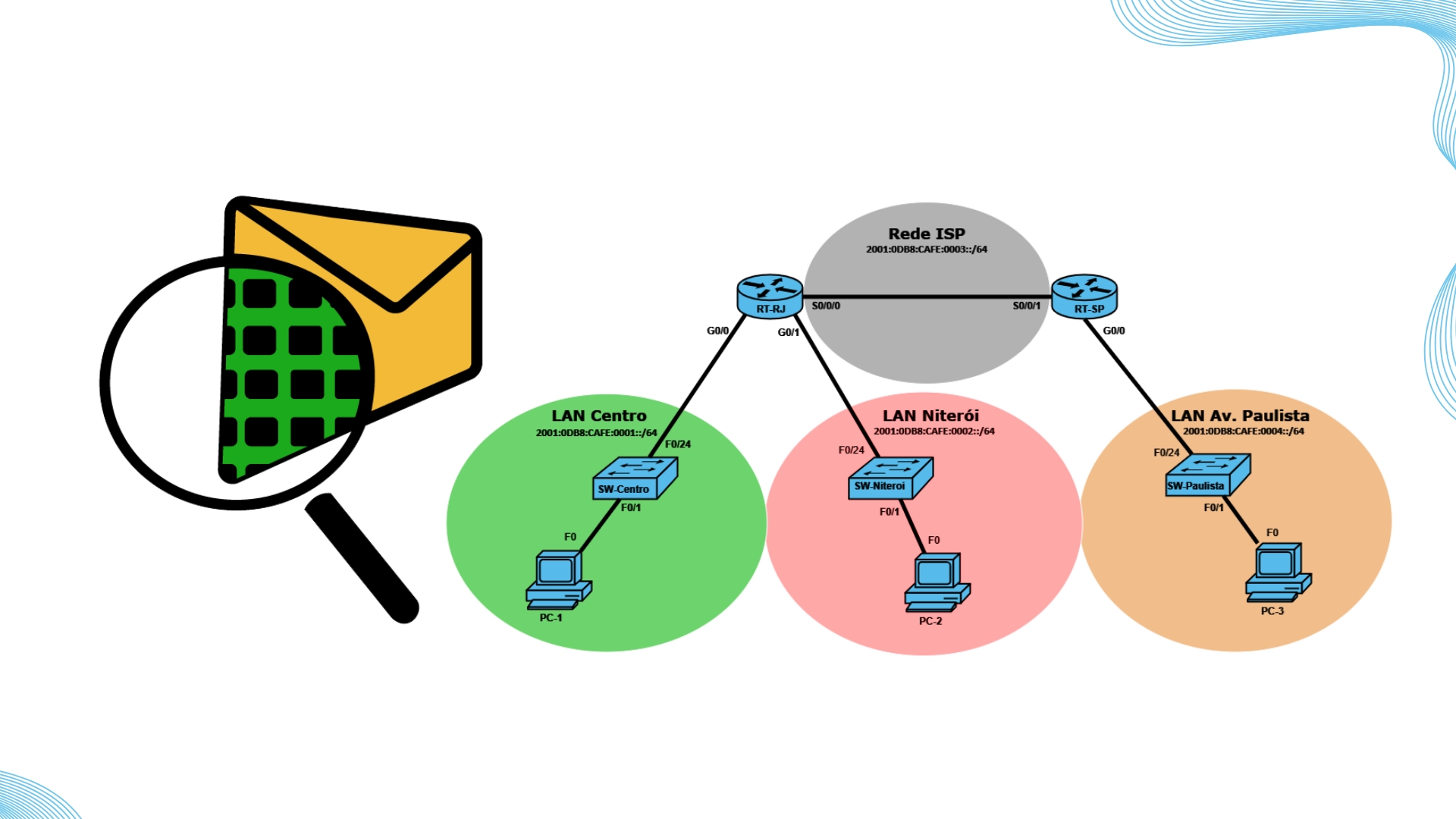

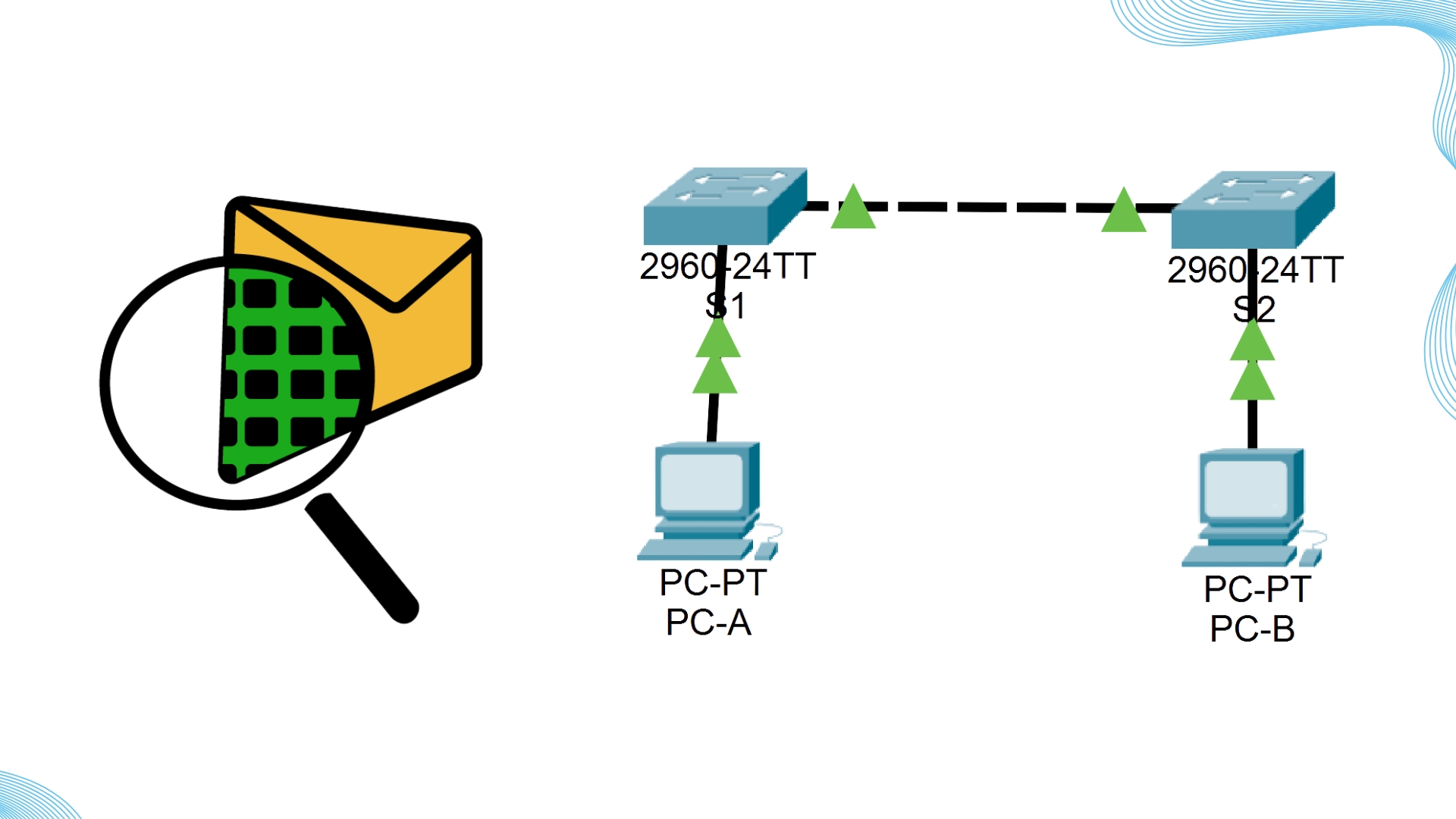

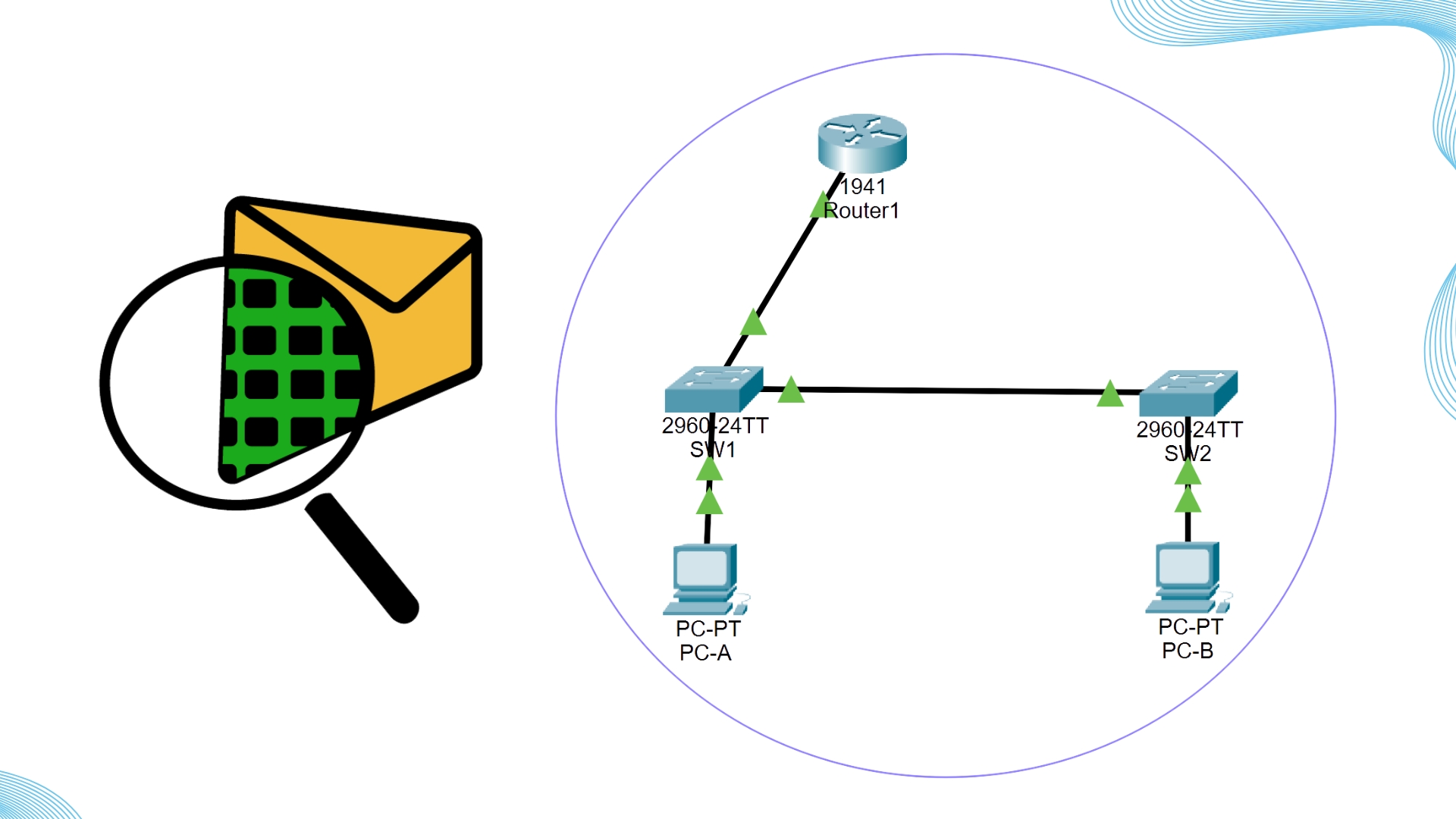

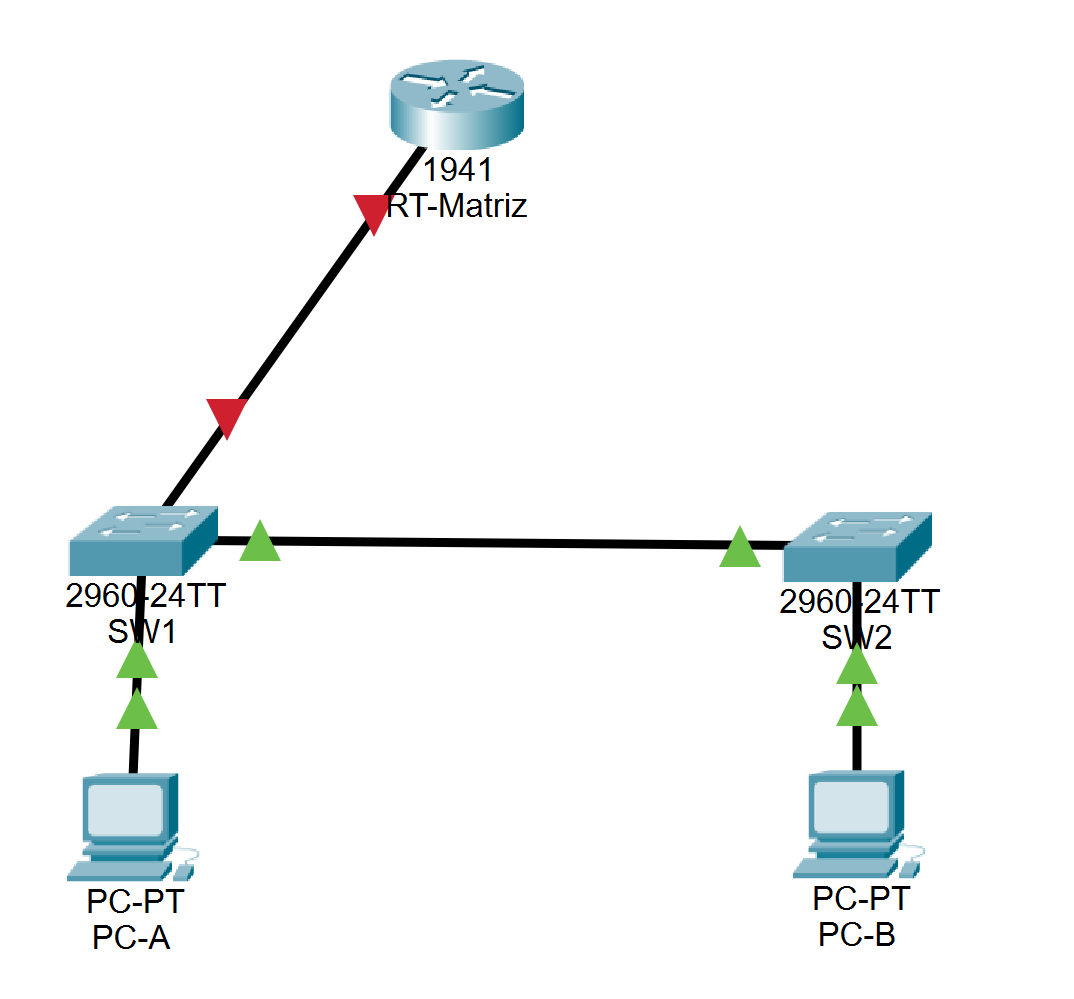

Criando a Estrutura da Rede Matriz no Packet Tracer

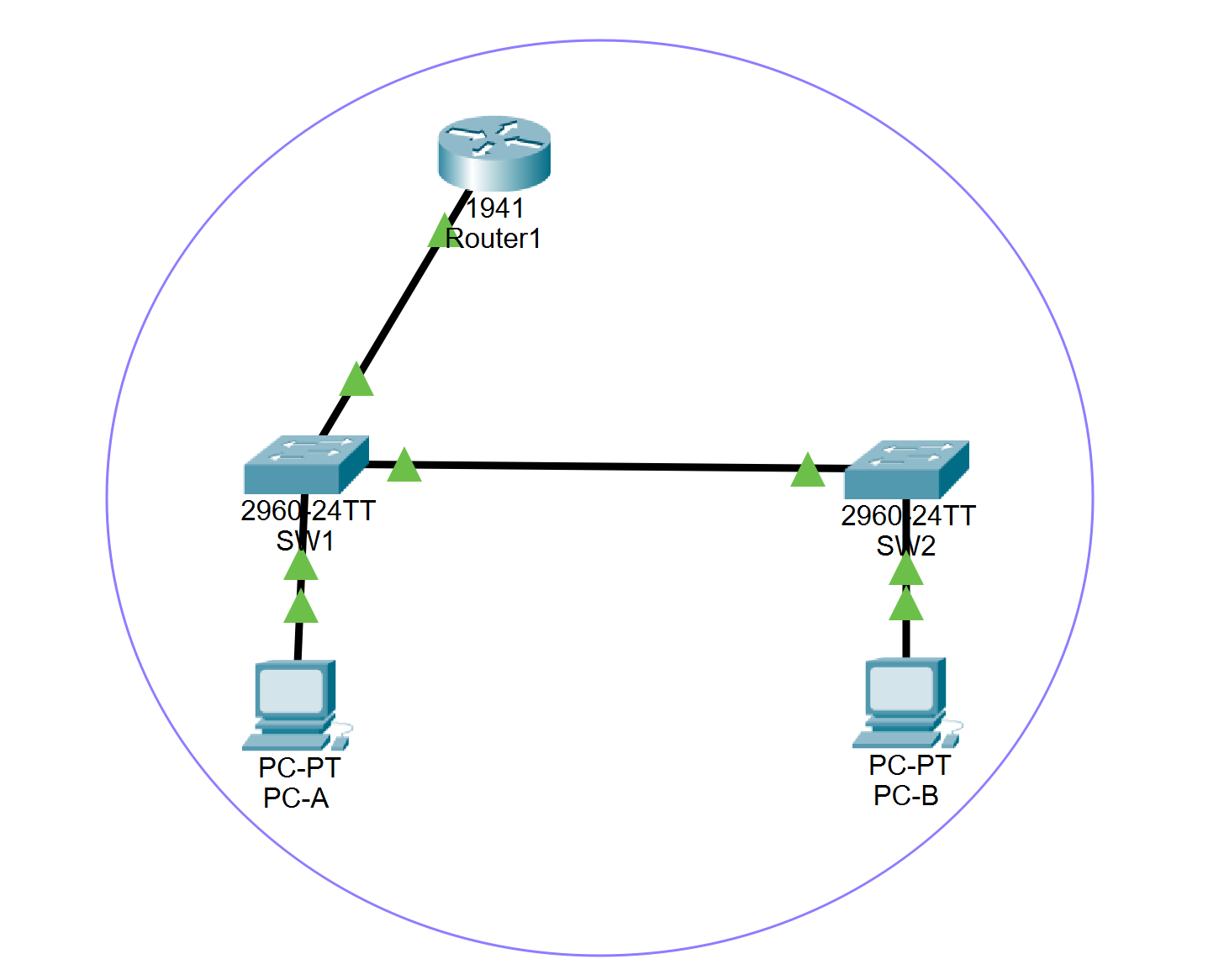

Dispositivos utilizados:

2 PCs (usuários da rede)

2 Switches (SW1 e SW2 – conectam os usuários ao roteador) 2960

1 Roteador (RT-Matriz – gateway da rede) 1941

Cabos diretos (Copper Straight-Through)

Conexões sugeridas:

| Origem | Porta | Destino | Porta |

|---|---|---|---|

| PC-A | F0 | SW1 | F0/1 |

| PC-B | F0 | SW2 | F0/2 |

| SW1 | G0/1 | RT-Matriz | G0/0 |

| SW2 | F0/24 | SW1 | F0/24 |

Obs: Usamos portas G0/1 dos switches para conectar ao roteador por questão de organização. Em ambientes reais, isso também facilita o mapeamento físico.

Endereçamento da rede

A empresa decidiu segmentar sua rede assim:

| Dispositivo | Interface | Endereço IP | Máscara de Sub-rede | Gateway |

|---|---|---|---|---|

| PC-A | NIC | 192.168.20.2 | 255.255.255.192 | 192.168.20.1 |

| PC-B | NIC | 192.168.20.3 | 255.255.255.192 | 192.168.20.1 |

| SW1 | VLAN1 | 192.168.20.10 | 255.255.255.192 | — |

| SW2 | VLAN1 | 192.168.20.11 | 255.255.255.192 | — |

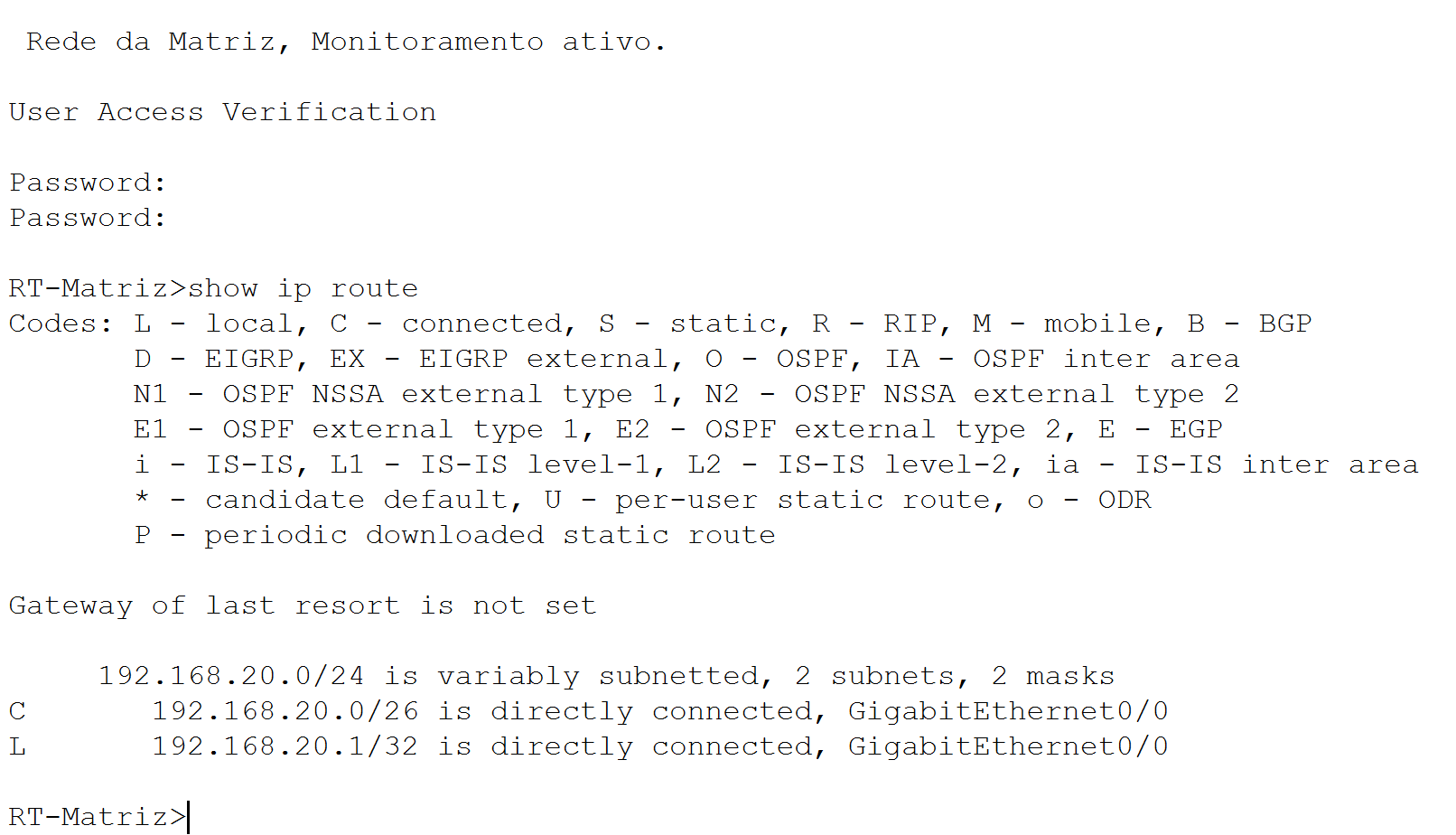

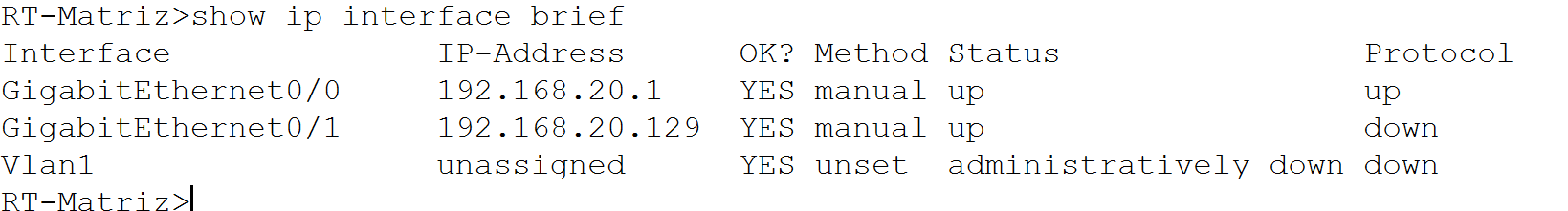

| RT-Matriz | G0/0 | 192.168.20.1 | 255.255.255.192 | — |

| RT-Matriz | G0/1 | 192.168.20.129 | 255.255.255.252 | — |

O IP

192.168.20.1será o gateway padrão dos PCs.

O endereço192.168.20.129conecta o roteador a outra rede ou saída para o provedor, podendo futuramente integrar filiais.

Configuração dos Dispositivos da Rede Matriz

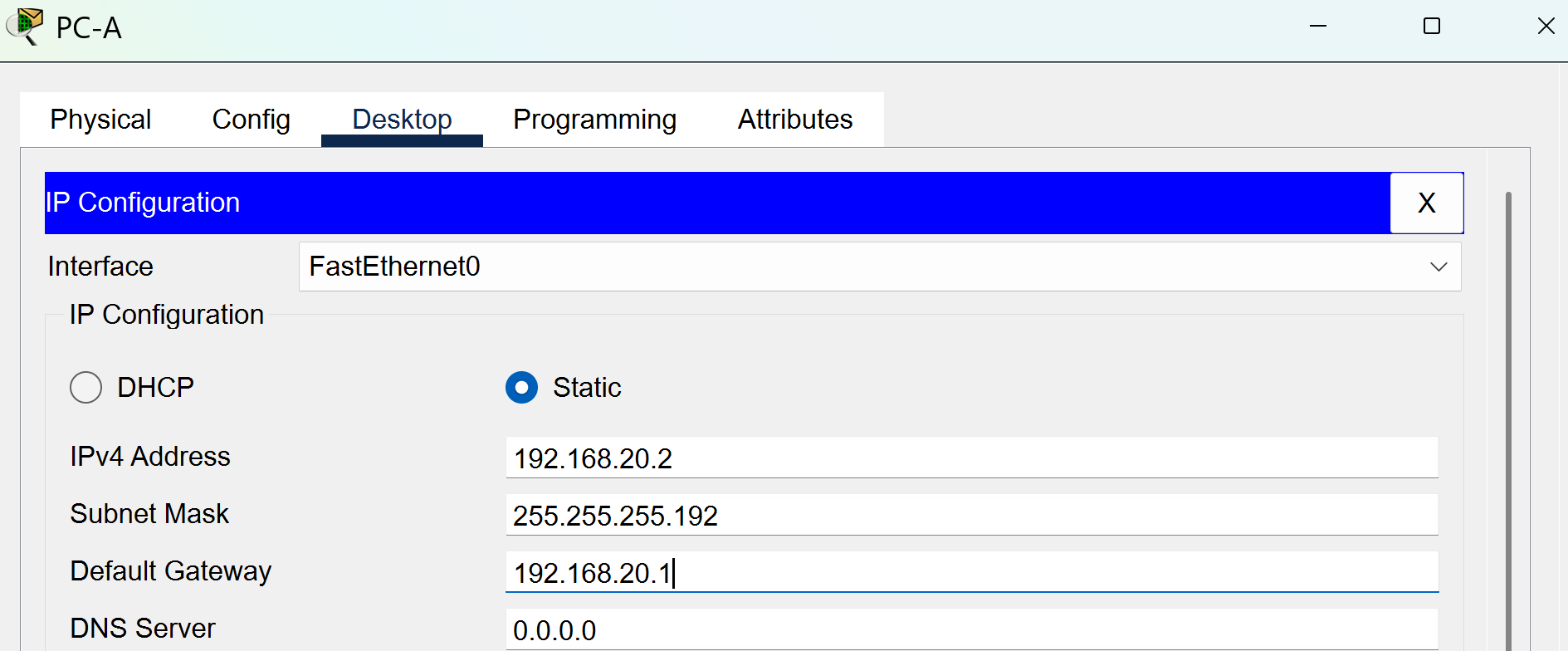

Configurando os Hosts (PCs)

PC-A:

Clique no PC-A > vá até Desktop > IP Configuration.

Preencha:

IP Address:

192.168.20.2Subnet Mask:

255.255.255.192Default Gateway:

192.168.20.1

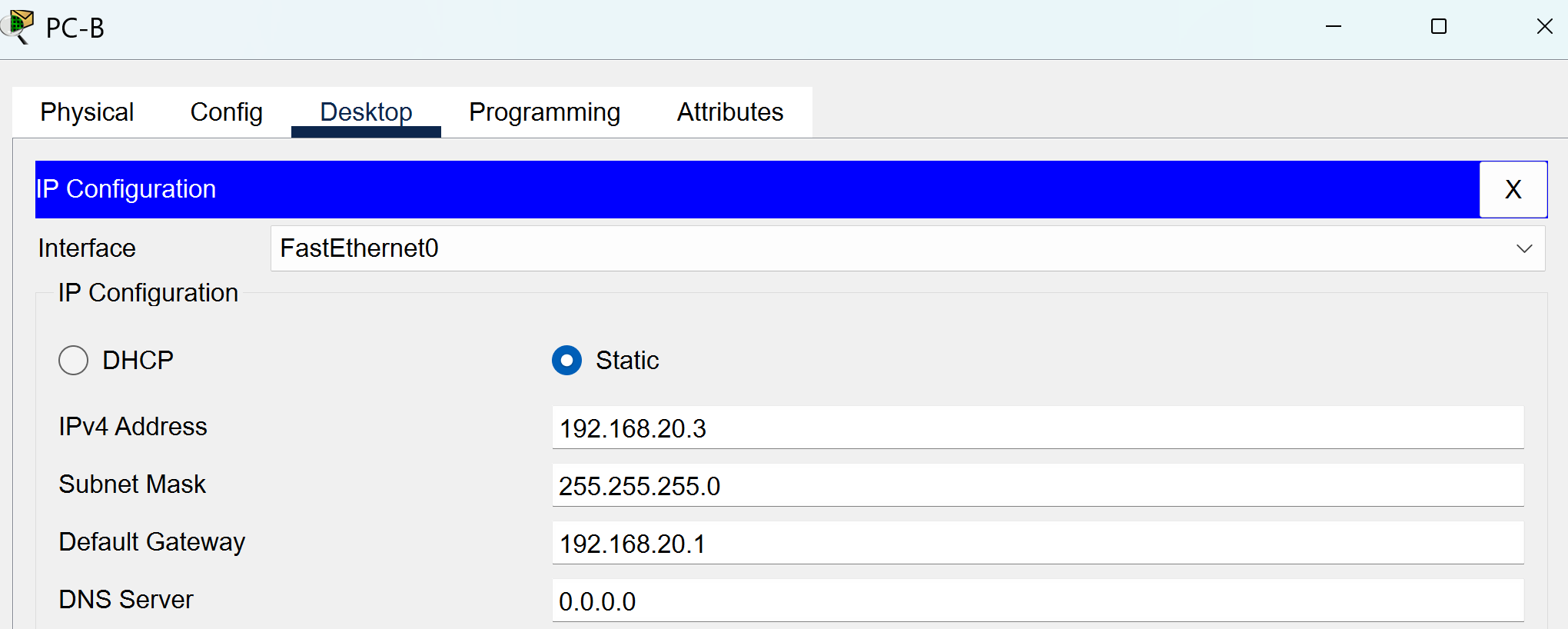

PC-B:

Clique no PC-B > Desktop > IP Configuration

Preencha:

IP Address:

192.168.20.3Subnet Mask:

255.255.255.192Default Gateway:

192.168.20.1

Lembre-se: o gateway é a "porta de saída" da rede local, neste caso, a interface G0/0 do roteador.

Por que usamos VLAN1 nos switches?

Nos switches de camada 2, usamos a interface virtual VLAN1 para configurar um IP e permitir o gerenciamento remoto via Telnet ou SSH. Isso não interfere na comutação de pacotes, mas permite que você acesse o switch via rede — como um verdadeiro profissional de redes faria.

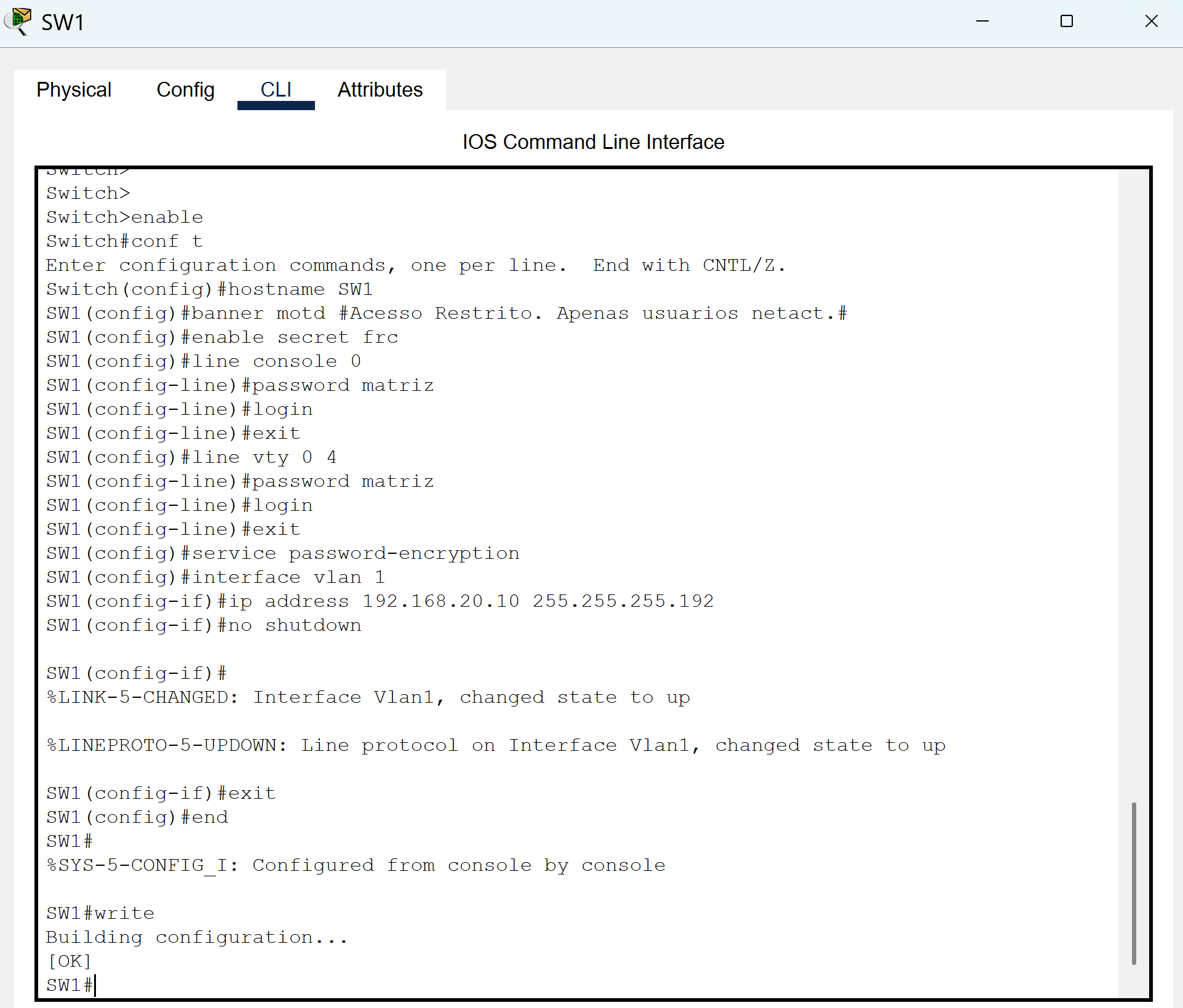

Configurando os Switches (SW1 e SW2)

Vamos proteger, nomear e configurar o IP de gerenciamento de cada switch.

Faça o seguinte em SW1 (repita em SW2 com ajustes):

Abra a CLI do switch e digite:

Se você está começando a mexer com os equipamentos Cisco e dá de cara com um monte de comandos de uma vez só, pode parecer meio assustador. Mas calma! Quanto mais você faz laboratório, mais esses comandos vão ficando naturais.

Pra te dar uma ajuda, vou passar um resuminho do que cada comando faz nesse bloco que é bem comum na configuração inicial de um switch Cisco.

enable

Esse comando ativa o modo privilegiado, que é onde você tem acesso total ao equipamento pra fazer configurações mais avançadas.

configure terminal

Abre o modo de configuração global, onde você pode alterar praticamente tudo no dispositivo.

hostname SW1

Define o nome do equipamento – no caso, "SW1". Isso ajuda a identificar o switch na rede.

banner motd # Acesso restrito. Apenas usuários autorizados. #

Exibe uma mensagem de aviso (Message of The Day) quando alguém tenta acessar o equipamento. É tipo um aviso legal e de segurança.

enable secret frc

Cria uma senha criptografada para acessar o modo privilegiado. Mais seguro que o simples enable password.

line console 0

Entra na linha de console (aquela usada quando você conecta fisicamente no switch).

password matrizdefine a senha.loginobriga o uso da senha.

line vty 0 4

Configura as linhas de acesso remoto via Telnet ou SSH (VTY 0 a 4 = até 5 sessões simultâneas).

password matrizdefine a senha.loginobriga o uso dela.

service password-encryption

Esse comando cifra todas as senhas simples no running-config, pra ninguém ver senhas em texto puro.

interface vlan 1

Seleciona a interface virtual VLAN 1 (padrão de gerenciamento dos switches).

ip address 192.168.20.10 255.255.255.192

Atribui um IP e máscara de sub-rede pra essa interface. É o que permite acessar o switch pela rede.

no shutdown

Liga a interface (ela vem desligada por padrão).

end

Sai do modo de configuração e volta pro modo privilegiado.

write

Salva todas as configurações feitas na memória NVRAM, pra não se perderem quando o switch reiniciar.

São muitos comandos, mas com a prática você vai decorando naturalmente e entendendo a lógica de configuração. Se quiser entender esses comandos mais a fundo, confere meu post completo aqui:

Guia Definitivo de Comandos do Cisco IOS

Lá eu explico tudo com mais calma e dou vários exemplos pra você testar nos seus laboratórios.

Bora continuar!

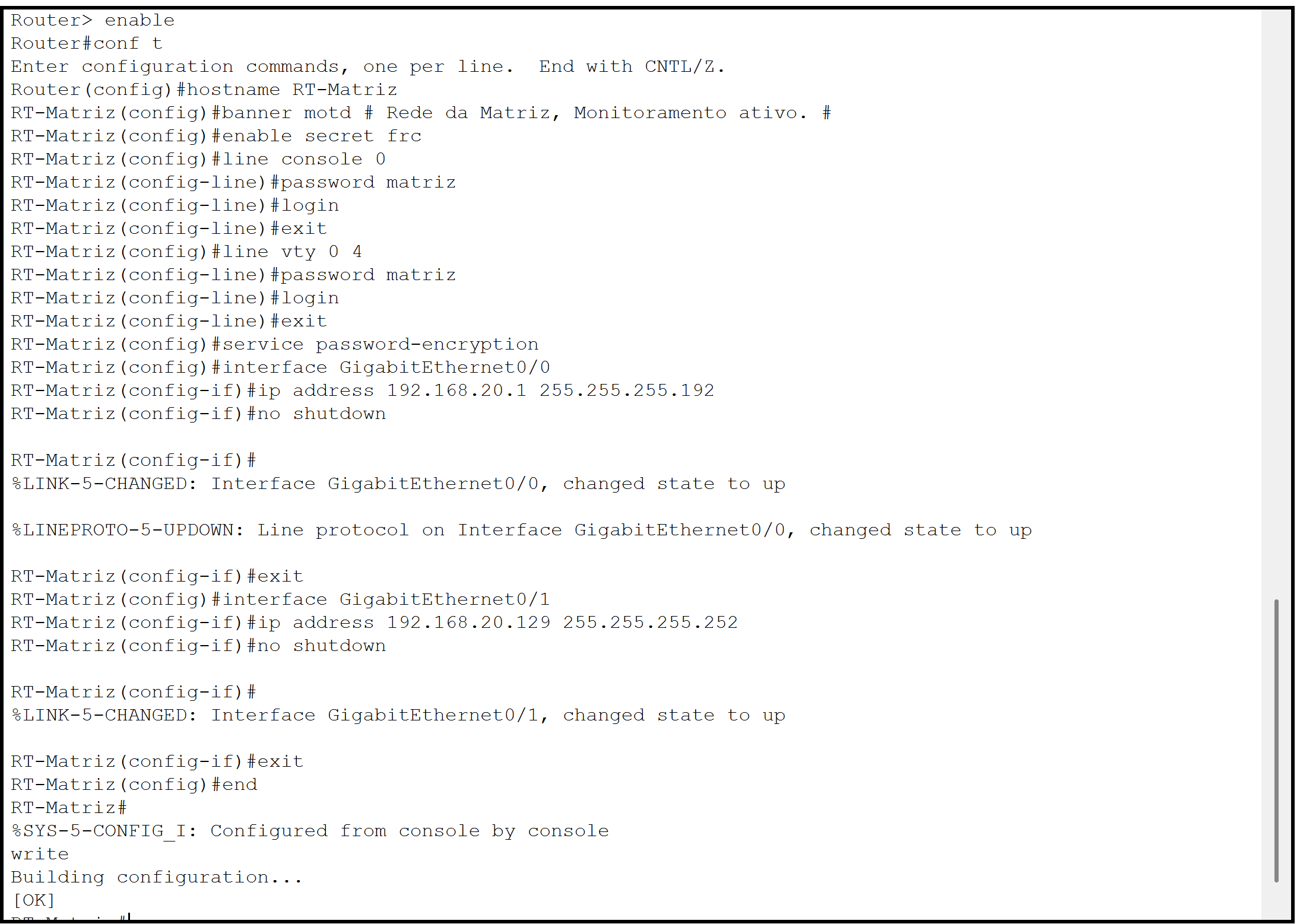

Novamente, é bastante comando, mas como eu sempre falo: eles se repetem bastante. Se você já fez a configuração de um switch, vai notar que muita coisa é igual — a diferença aqui agora tá nas interfaces físicas, já que estamos lidando com um roteador.

Novamente, é bastante comando, mas como eu sempre falo: eles se repetem bastante. Se você já fez a configuração de um switch, vai notar que muita coisa é igual — a diferença aqui agora tá nas interfaces físicas, já que estamos lidando com um roteador. P.S.: Esse contorno roxo é uma opção lá em cima em Formas.

P.S.: Esse contorno roxo é uma opção lá em cima em Formas.